Wenn wir vertrauliche Informationen in einem persönlichen Gespräch mit anderen austauschen, sind wir darauf bedacht, dass diese von anderen nicht gehört werden und wir sprechen darum möglichweise sogar etwas leiser, sozusagen im Flüsterton.

Inzwischen erfahren wir tagtäglich von den zunehmenden Bedrohungen durch Cyber-Angriffe, die jeden einzelnen von uns treffen können. Bei Man-in-the-Middle- oder übersetzt „Mann in der Mitte“-Angriffen etwa schaffen es Hacker, sich in einen vertraulichen Austausch einzuschleichen.

Erfahren Sie hier genauer, was ein Man-in-the-Middle-Angriff (MITM) ist, wie Sie einen solchen Angriff erkennen und die möglichen Folgen vermeiden können.

Was ist ein Man-in-the-middle-Angriff?

Mit einer inzwischen sehr häufig vorkommenden Man-in-the-Middle-Attacke versuchen Cyber-Kriminelle, den Datenverkehr zwischen zwei Zielpersonen mitzulesen, abzufangen oder gar zu manipulieren.

Haben sie erst einmal vertrauliche oder persönliche Informationen abgefangen, ist es für die Betrüger ein Leichtes, sich gegenüber Dritten als die durch einen Man-in-the-Middle-Angriff betroffene Person auszugeben.

Diese Erklärung könnte Sie als Privatperson vielleicht dazu verleiten, Man-in-the-Middle-Attacken als tendenziell weniger bedrohlich zu betrachten, weil Sie Ihre Daten nur sehr bedacht weitergeben. Allerdings gibt es verschiedene häufig auftretende Arten, die eine solche Bedrohung in einem anderen Licht erscheinen lassen – und eben doch eine Gefahr darstellen.

Verschiedene Arten von Man-in-The-middle-Angriffen

Das ARP- oder Address Resolution Protocol Spoofing ist eine häufig auftretende Variante eines Man-in-The-middle-Angriffs.

Rufen wir etwa eine Webseite auf, wird die zugehörige IP- oder Internet-Protokoll-Adresse in eine Media Access Control (MAC), also eine Medienzugangskontrolle, überführt, bevor wir die aufgerufene Seite überhaupt gezeigt bekommen. Für „versierte“ Cyber-Kriminelle ist es nicht besonders schwer, dieses Protokoll zur Adressauflösung über ihre eigene betrügerische MAC-Adresse mit einer legalen IP-Adresse zu verbinden. Auf diese Weise können sie Daten stehlen oder verändern, die eigentlich an den Inhaber der rechtmäßigen IP-Adresse gerichtet waren.

Bei Einsatz eines DNS-Spoofing-Angriffs hingegen manipulieren die Angreifer den Domain Name Service, also die Namensauflösung. Hierfür fälschen sie die zu einer Domain oder Webseite gehörige IP-Adresse und wir gelangen beim Aufrufen einer so manipulierten Webseite auf den Servern der Cyber-Kriminellen – ohne dies zu merken, denn im Browser erscheint ja die „richtige“ Adresse.

Eine weitere Art des Man-in-The-middle-Angriffs bezeichnet man in der IT-Welt als Rogue Access Point, was übersetzt aus dem Englischen so viel wie „abtrünniger oder schurkenhafter Zugangspunkt“ bedeutet.

Ob PC, Laptop, Smartphone oder Tablet: All‘ unsere Geräte versuchen automatisch, sich mit dem Zugangspunkt (Access Point) des in der Umgebung gerade stärksten WLANs zu verbinden. Cyber-Kriminelle richten für diese Art des Man-in-The-middle-Angriffs einen eigenen WLAN-Zugangspunkt ein. Sind wir dann mit unseren Geräten in der Nähe dieses – natürlich nicht gesicherten – WLANs, könnte sich unser Gerät automatisch mit diesem verbinden. Und damit hat der Angreifer freien Zugang zu unserem gesamten Netzwerkverkehr und kann diesen umfangreich manipulieren.

Methoden von Man-in-the-middle-Angriffen (MITM)

Die Entführungs- oder Hijacking-Methode wird von Cyber-Kriminellen in vielen Variationen verwendet. Bevor wir einige dieser Methoden etwas genauer unter die Lupe nehmen, hier nur einige Beispiele:

- Mit dem Browser-Hijacking etwa werden die Browsereinstellungen mittels unwissentlich installierter Malware manipuliert. Die im Hintergrund aktive Schadsoftware kann beispielsweise die Startseite verändern oder Suchanfragen auf schädliche Webseiten weiterleiten.

- Beim Domain-Hijacking entführen Hacker – natürlich illegal – die Domain vom rechtmäßigen Eigentümer und übernehmen dessen Identität, was eine ziemlich aggressive Form des Hijackings ist.

- Wird der Inhalt von anderen Webseiten als der eigene ausgegeben, spricht man auch vom Content-Hijacking.

Session-Hijacking

Beim Session-Hijacking, übersetzt „Sitzungs-Entführung“, kapern Cyber-Kriminelle eine gültige Sitzung: Webanwendungen, in denen wir uns registrieren und einloggen, protokollieren unseren Besuch über eine so genannte Session-ID. Damit können die Betreiber der Webseite sicherstellen, dass es sich während der gesamten Sitzung um denselben Nutzer handelt, unabhängig davon, welche Bereiche der Webseite besucht werden.

Weil aber bei vielen Anwendungen die Session-ID über Cookies an den Server gesendet werden, fällt es Cyber-Kriminellen leicht, die Kontrolle über diese Sessions zu übernehmen. Haben sie diese Session-ID erst einmal gehackt, können sie die Anwendung im Namen des eigentlichen Besitzers nutzen oder missbrauchen.

E-Mail-Hijacking

E-Mail-Hijacking ist eine weitere Form eines Man-in-the-Middle-Angriffs, bei dem Hacker das E-Mail-Konto ihrer Zielperson kompromittieren und sich Zugang verschaffen. Sie überwachen dann ganz unbemerkt die Kommunikation zwischen unserem E-Mail Client und dem Provider und nutzen die Informationen für böswillige Zwecke.

So könnten die Angreifer nach erfolgreichem Hijacking zu einem günstigen Zeitpunkt eine Nachricht vom Konto des Opfers an dessen Bank senden und diese anweisen, Geld auf ihr Bankkonto zu überweisen. Sie könnten die E-Mail auch nutzen, um andere Online-Konten zu übernehmen, die mit dem E-Mail-Konto verbunden sind.

Sniffing

Bei einem Sniffing-Angriff „erschnüffeln“ Hacker illegal sensible Daten wie etwa Online Banking- oder Login-Informationen. Sniffing wurde ursprünglich zur Analyse von Netzwerken eingesetzt und Systemadministratoren können diese Methode auch verwenden, um Fehler im Unternehmensnetzwerk zu identifizieren.

Cyber-Kriminelle hingegen missbrauchen die hierfür vorhandenen Tools, um an Daten zu gelangen, die nicht stark genug verschlüsselt sind. Haben sie diese Daten erst einmal erschnüffelt, decodieren sie sie und können sie anschließend für ihre Zwecke nutzen – um etwa Passwörter zu ermitteln, E-Mails zu lesen oder herauszufinden, welche Nutzer über welche Protokolle miteinander kommunizieren.

Paketinjektionen

Die Basis für so genannte Paketinjektionen ist das Sniffing. Das bedeutet, dass die Hacker zunächst Sicherheitslücken auskundschaften (also erschnüffeln), um in einem nächsten Schritt bösartige Datenpakete in eigentlich gültige Datenkommunikationen einzuschleusen. Die Pakete mischen sich unter den gültigen Datenkommunikationsfluss und scheinen Teil der Kommunikation zu sein, sind aber in Wirklichkeit bösartig.

Man-in-the-middle-Angriff erkennen

MITM-Angriffe sind nicht immer leicht zu erkennen, aber ihre Präsenz erzeugt „Wellen“ in der ansonsten regelmäßigen Netzwerkaktivität, die auch Sie als Nutzer bemerken können.

Unerwartete und/oder wiederholte Verbindungsabbrüche etwa können ein Hinweis darauf sein, dass Sie Opfer einer Man-in-the-middle-Attacke geworden sind: Damit Cyber-Kriminelle Ihre Benutzernamen und Passwörter abfangen können, trennen sie mutwillig die Verbindung zum Netz und sobald wir versuchen, die Verbindung wiederherzustellen, können sie sozusagen dazwischen gehen.

Behalten Sie beim Surfen unbedingt auch die Adresszeile Ihres Browsers im Blick: Seltsame Adressen in der Browser-Adressleiste können ein weiteres Warnsignal sein. Erscheint dort etwa „https://go00gle.com“ anstelle der richtigen Adresse https://www.google.com, ist eine Überprüfung wirklich geboten.

Seien Sie auch besonders auf der Hut, wenn Sie in öffentlichen WLAN-Netzen unterwegs sind. Denn gerade hier sind die Sicherheitsbeschränkungen meist weniger restriktiv als in einem privaten- oder Firmennetz – und machen es Cyber-Kriminellen wirklich leicht, „dazwischen zu gehen“. Angreifer erstellen hier gern betrügerische Netzwerke mit vertraut klingenden Namen wie WiFi_Bahn (anstelle des richtigen Namens WIFIonICE), um uns dazu zu verleiten, eine Verbindung herzustellen. Wenn sie sich mit dem WLAN des Angreifers verbinden, können diese leicht alles sehen, was Sie über dieses öffentliche WLAN-Netz senden.

Vermeiden Sie Man-in-the-middle-Angriffe

Es gibt eine Reihe von Maßnahmen, die Sie ergreifen können, um proaktiv einen Man-in-the-middle-Angriff zu vermeiden und sich dagegen zu schützen.

Beginnen wir mit Ihrem Router, der von vielen Nutzern gar nicht als sonderlich kritisch betrachtet wird. Allerdings macht es wirklich einen Unterschied, ob Sie simple Anmeldeinformationen nutzen oder einen nicht so leicht zuzuordnenden Netzwerknamen in Kombination mit einem starken Passwort verwenden.

Achten Sie beim Surfen darauf, nur noch Webseiten aufzurufen, die das HTTPS-Sicherheitsprotokoll verwenden, also eine HTTPS-Adresse aufweisen. Die meisten Browser zeigen eine Sicherheitswarnung, sobald Sie eine Webseite mit veraltetem Sicherheitszertifikat aufrufen und überlassen es Ihnen, ob Sie die Seite trotzdem sehen möchten. Wir raten davon ab.

Inzwischen setzen immer mehr Website-Betreiber auf die zweistufige Authentifizierung beim Login. Was für Banken verpflichtend ist, macht auch für viele andere Portale und Webseiten Sinn – deshalb bieten viele Betreiber sie zunehmend an. Scheuen Sie sich also nicht, eine zweistufige Anmeldung für Ihre Konten zu nutzen.

VPNs können vor Man-in-the-middle-Angriffen in öffentlichen WLANs schützen

Surfen Sie häufig in öffentlichen Netzwerken, ist ein VPN, also ein virtuelles und privates Netzwerk, unabdingbar, um den Schutz vor Man-in-the-middle-Attacken und vielen weiteren Cyber-Bedrohungen zu erhöhen. Bei der Herstellung einer Verbindung über ein solches VPN-Netzwerk wird Ihre tatsächliche IP-Adresse nicht gezeigt, stattdessen sehen Suchmaschinen und Webseiten-Betreiber die IP-Adresse des VPN – und auch Cyber-Kriminelle haben geringere Chancen, mittels Man-in-the-middle-Angriff an Ihre Daten zu gelangen.

Avira Phantom VPN etwa kann Sie dabei unterstützen, Ihren Schutz in öffentlichen WLANS zu verbessern. Es ist nicht nur kostenlos, Sie können in diesem Fall auch den richtigen Download für das jeweils verwendete Betriebssystem wählen. Wenn Sie beispielsweise Windows verwenden, dann haben Sie die Möglichkeit, das VPN für Windows herunterzuladen.

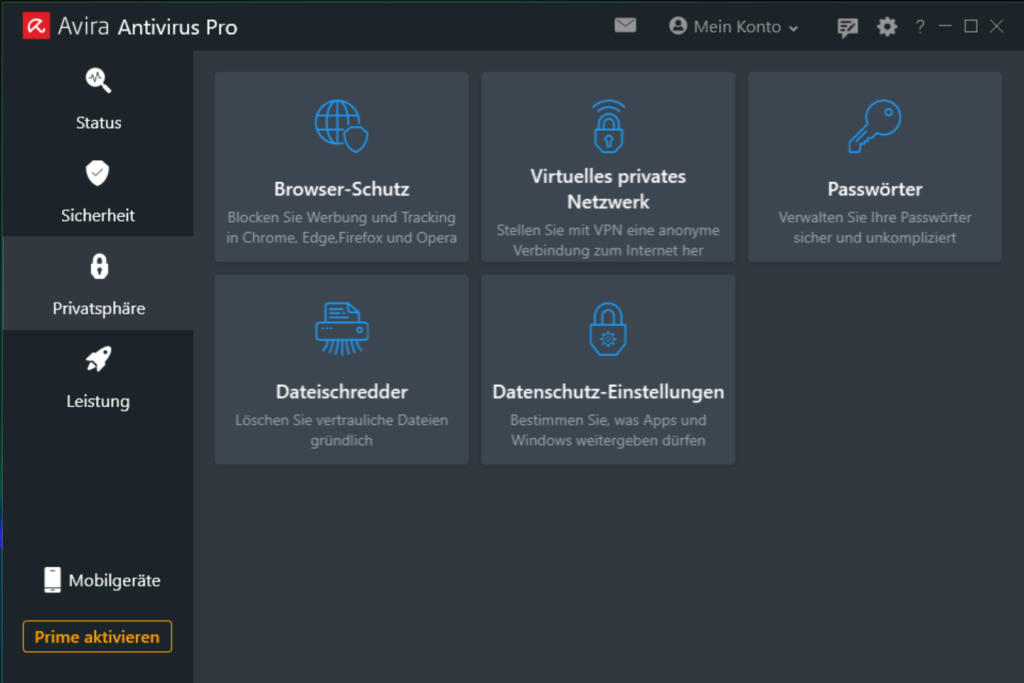

Avira Phantom VPN ist ein integrierter Bestandteil der Avira Antivirus Pro und Avira Prime Programme, die nicht nur die Online-Privatsphäre, sondern auch die Leistung und vor allem die Sicherheit in öffentlichen WLAN-Netzwerken verbessern können.

Antiviren-Programme und Apps gehören zur Grundausstattung Ihrer Geräte

Wir können es nicht oft genug betonen: Ein ausgereiftes und geprüftes Antivirenprogramm gehört einfach zur Grundausstattung eines jeden Gerätes – und kann indirekt den Schutz vor Man-in-the-Middle-Angriffen verbessern. Denn moderne Antivirenprogramme sind so konzipiert, dass sie Ihre Geräte vor einer Vielzahl von Cyberbedrohungen schützen und dabei die neuesten Malware-Entwicklungen berücksichtigen.

Auch mit Avira Free Antivirus können Sie den Malware- und Virenschutz erhöhen, so dass Cyberbetrüger weniger Chancen haben, einen erfolgreichen Man-in-the-Middle-Angriff durchzuführen. Dies wird sie nicht daran hindern, sie zu initiieren, aber es hilft mit, sie zu vermeiden.

Mit Avira Free Antivirus nutzen Sie ein ressourcenschonendes Antivirenprogramm. Mit dieser Lösung können Sie Malware abwehren. Darüber hinaus werden bei den Überprüfungen (Scans) auch die Leistung und der Online-Datenschutz berücksichtigt.

Dieser Artikel ist auch verfügbar in: EnglischFranzösischItalienisch