Ob als Enkel in Not, nigerianischer Prinz mit zu viel Geld oder Angst und Schrecken verbreitende Bank – Social Engineering-Betrug ist sicherlich jedem schon einmal begegnet, auch wenn der Begriff vielleicht nicht allen bekannt ist. Im heutigen digitalen Zeitalter gibt es schier unzählige Arten und Möglichkeiten, Menschen zu manipulieren, zu täuschen und zu betrügen. Erfahren Sie hier, was genau man unter Social Engineering versteht, welche Tricks die Cyber-Betrüger anwenden und wie man sich vor Social Engineering-Angriffen schützen kann – zum Beispiel mit einer Cyber-Sicherheitslösung wie Avira Free Security.

Was ist Social Engineering?

Trickbetrug ist eines der ältesten Gewerbe der Welt und vermutlich jeder kennt die Berichte über ältere Menschen, denen Betrüger am Telefon abenteuerliche Geschichten erzählen, um sie dazu zu bringen, erhebliche Geldbeträge zu überweisen. Vielfach sind sie mit dem sogenannten Enkeltrick, bei dem sie sich als naher Verwandter in Not ausgeben, sogar sehr erfolgreich.

Durch die zunehmende Digitalisierung eröffnen sich Betrügern heute Möglichkeiten, von denen ihre Kollegen vor nicht allzu langer Zeit nur träumen konnten. Denn noch nie war es so einfach, sich als jemand anderes auszugeben und so viele potenzielle Opfer zu erreichen – den digitalen Kommunikationskanälen und Social Media-Plattformen sei Dank. So wird beispielsweise der Enkeltrick heutzutage auch über Messenger-Dienste wie WhatsApp durchgeführt.

Für den Trickbetrug im digitalen Zeitalter hat sich der Begriff Social Engineering, auf Deutsch „soziale Manipulation“ bzw. „Sozialtechnik“, etabliert. Er stammt ursprünglich aus der Sozialwissenschaft bzw. Politikwissenschaft und beschreibt die Bemühungen, das soziale Verhalten von Gruppen psychologisch zu beeinflussen, um es zu verbessern. Heute wird der Begriff Social Engineering jedoch vor allem für eine Art von Cyber-Bedrohung verwendet und beschreibt in diesem Zusammenhang ausschließlich negative statt positive Manipulationsverfahren.

Social Engineering als Angriffsstrategie

Beim Social Engineering handelt es sich um Angriffsstrategien, die nicht auf technische, sondern menschliche Schwachstellen abzielen. Daher wird Social Engineering auch als Human Hacking oder Social Hacking bezeichnet. Der Begriff umfasst eine Vielzahl unterschiedlichster Methoden und Taktiken, die Cyber-Kriminelle anwenden können, um durch Manipulation, Täuschung und Vorspiegelung falscher Tatsachen bestimmte Verhaltensweisen hervorzurufen – so gut wie immer zum Schaden ihrer Opfer.

Bei Social Engineering-Angriffen versuchen Cyber-Betrüger zum Beispiel Nutzer dazu zu bringen, vertrauliche Informationen oder sensible Daten preiszugeben, Malware wie Ransomware oder Spyware herunterzuladen oder Geld zu überweisen. Dafür täuschen sie ihre potenziellen Opfer über ihre Identität und Absichten und machen falsche Versprechungen, drohen mit negativen Konsequenzen oder bitten um Hilfe. Der Kreativität sind keine Grenzen gesetzt, um ans Ziel zu gelangen.

Wie und warum funktioniert Social Engineering?

Die Cyber-Betrüger, auch Social Engineers genannt, nutzen fundamental menschliche Gefühle, Eigenschaften und Verhaltensweisen für ihre Zwecke aus. Sie machen Angst, wecken Neugierde oder appellieren an unser Mitgefühl, versprechen Liebe oder Geld und locken mit lukrativen Angeboten und angeblichen Gewinnen.

Dafür nutzen sie alle Kommunikationswege, die ihnen zur Verfügung stehen: Sie können ihre Social Engineering-Angriffe per E-Mail, Telefon, SMS und über Messenger-Dienste, Social Media-Plattformen oder Online-Dating-Portale durchführen. In sozialen Netzwerken und Dating-Apps können sie dafür täuschend echt wirkende Profile anlegen, was auch als Catfishing bezeichnet wird, oder sogar die Identität echter Personen annehmen.

Für ihre Social Engineering-Attacken können die Betrüger in jede beliebige Rolle schlüpfen und sich als vertrauenswürdige oder uns nahestehende Person (Freund, Verwandter, Kollege, Arbeitgeber etc.) oder als eine seriöse Institution (Bank, Behörde, Unternehmen usw.) ausgeben. Teilweise geben sie auch vor, ein Kundensupport-Mitarbeiter oder Systemtechniker eines von uns genutzten Services oder Online-Shops zu sein.

Dabei setzen sie auf unseren Respekt vor Autoritäten, unsere Rechtstreue gegenüber dem Staat, unser grundlegendes Vertrauen, unsere generelle Hilfsbereitschaft oder unsere ebenso menschliche Habgier.

- Neugierde wecken: Cyber-Kriminelle verschicken beispielsweise Links zu scheinbar interessanten Angeboten oder medialen Inhalten.

- Hilfe erbitten oder anbieten: Die Betrüger bitten in einem vermeintlichen Notfall um finanzielle Unterstützung. Oder sie bieten selbst ihre Hilfe an, zum Beispiel um ein angebliches technisches Problem zu beheben oder die Sicherheit eines Online-Kontos zu verbessern.

- Angst einjagen: In einigen Fällen drohen sie mit dem Verlust von Geld wegen eines angeblich kompromittierten Kontos, der Sperrung eines Online-Kontos oder im Namen von Polizeibehörden und Inkasso-Unternehmen sogar mit Strafverfolgung. Hier kommt als weiterer Hebel oft Zeitdruck ins Spiel.

- Versprechungen machen: Eine ebenfalls sehr wirkungsvolle Social Engineering-Strategie ist das Ausloben von kostenlosen Angeboten, Gewinnen, Geldgeschenken oder sogar günstigen Wohnungen und attraktiven Jobangeboten.

Ungezielte und gezielte Social Engineering-Angriffe

Ungezielte Social Engineering-Angriffe sind breit angelegt und richten sich an sehr viele zufällig ausgewählte Personen oder Personengruppen. Phishing-Mails, die es entweder auf sensible Daten abgesehen haben oder Malware einzuschleusen versuchen, gehören beispielsweise zu dieser Kategorie.

Bei gezielten Social Engineering-Angriffen erschleichen sich die Cyber-Betrüger langsam das Vertrauen ihrer Opfer. Im Unterschied zum massenhaften Versenden von Phishing-Mails ist diese Vorgehensweise zwar deutlich langwieriger und zeitaufwendiger, kann bei Erfolg jedoch auch umso lukrativer sein.

Ein Beispiel für diese Art von Social Engineering-Attacke ist das sogenannte Spear Phishing, bei dem Cyber-Kriminelle häufig an vertrauliche Unternehmensinformationen gelangen wollen. Je mehr ein Betrüger über das im Visier stehende Unternehmen und dessen Mitarbeiter weiß, desto besser funktioniert die Täuschung und umso gezielter kann er vorgehen. Dafür sammelt er über soziale Netzwerke, Anrufe und E-Mails Informationen und kontaktiert dann eine bestimmte Zielperson mit Zugang zu sensiblen Bereichen eines Unternehmens. Mit diesem Hintergrundwissen kann er sich oft sehr überzeugend als Dienstleister, Geschäftspartner, Kunde oder Kollege ausgeben und an hochsensible Informationen gelangen. Oft kommt hier auch das sogenannte Pretexting zum Einsatz, das wir weiter unten näher erklären.

Beliebte Social Engineering-Methoden und -Strategien

Im Folgenden stellen wir Ihnen einige Methoden und Strategien der Social Engineering-Betrüger vor, von denen Sie bestimmt schon einmal gehört haben – oder selbst betroffen waren. Denn nicht nur besonders leichtgläubige Menschen fallen auf die ausgeklügelten Social Engineering-Tricks herein.

Neben den hier vorgestellten technischen Angriffsformen gibt es auch einige nicht-technische Social Engineering-Arten, wie zum Beispiel das Eindringen in den geschlossenen Bereich eines Unternehmens (Tailgating). Dieses wird auch gerne in Zusammenhang mit Media Dropping praktiziert, bei dem mit Malware infizierte Datenträger wie USB-Sticks gut sichtbar platziert werden. Kriminelle können zum Sammeln von Informationen auch unbemerkt einen Blick auf unseren Laptop oder unsere PIN-Eingabe am Bankautomaten werfen (Shoulder Surfing) oder vertrauliche Dokumente aus dem Mülleimer fischen (Dumpster Diving).

Im Folgenden konzentrieren wir uns jedoch auf technische Social Engineering-Methoden sowie beliebte Social Engineering-Strategien.

1. Phishing

Beim Phishing handelt es sich um das massenhafte Versenden betrügerischer E-Mails, die von einem scheinbar seriösen Absender stammen und täuschend echt wirken. Im Gegensatz zu Spam-Mails, die meist nur lästig sind, versuchen Cyber-Kriminelle damit an sensible Daten wie Zugangsdaten und Kontoinformationen zu gelangen oder über E-Mail-Anhänge Malware einzuschleusen.

Zur noch besseren Täuschung setzen sie teilweise auch E-Mail-Spoofing ein und manipulieren den E-Mail-Header, sodass dieser eine andere als die tatsächliche Absenderadresse anzeigt – nämlich eine, der wir vertrauen. Ohne den Einsatz von E-Mail-Spoofing ist die echte, meist kryptisch anmutende Absenderadresse leicht zu enttarnen, indem man mit dem Mauszeiger darüberfährt (Windows) oder auf den kleinen Pfeil daneben klickt (Mac).

Besonders weit verbreitet sind Phishing-Mails von Banken und Online-Bezahldiensten wie PayPal, die Sie beispielsweise dazu auffordern, Ihr Passwort zu ändern, Ihre Zugangsdaten zu bestätigen oder Ähnliches. Oft wird dies als Sicherheitsmaßnahme ausgegeben und ein dringender Handlungsbedarf suggeriert, um Sie zu unüberlegtem Handeln zu drängen. Mehr zum Thema PayPal-Betrug erfahren Sie hier.

Die mittlerweile sowohl sprachlich als auch optisch immer besser gestalteten E-Mails wollen uns in der Regel dazu verleiten, auf den mitgesendeten Link zu klicken, der auf eine Phishing-Seite führt. Geben wir auf dieser gefälschten Webseite nun wie verlangt unsere Zugangsdaten ein, hat der Betrüger Zugriff auf das entsprechende Online-Konto. Er kann nun in unserem Namen Bestellungen tätigen und/oder das Passwort ändern und uns quasi aussperren.

Tipp zum Schutz vor der Social Engineering-Methode Nummer 1

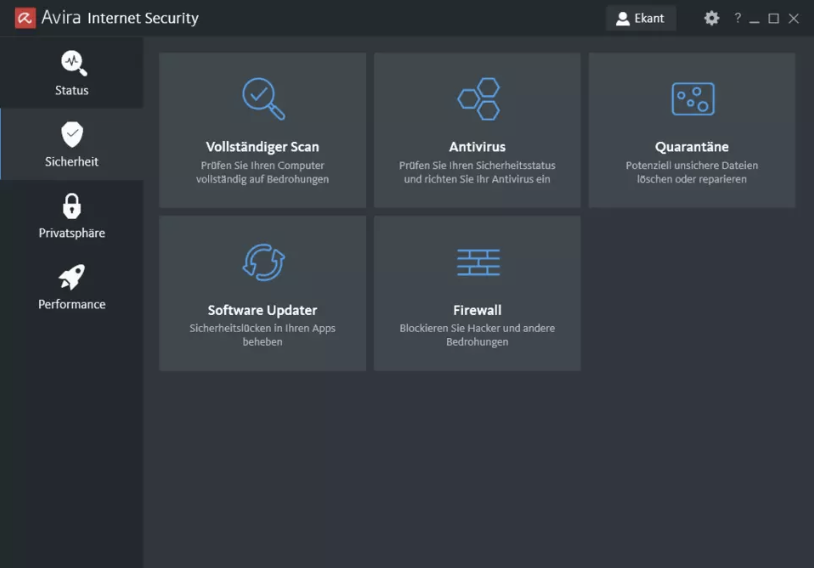

Zum Schutz vor Phishing empfiehlt sich die Nutzung eines Passwort-Managers und eines Browserschutzes. Beides ist neben einem kostenlosen Virenschutz beispielsweise in Avira Free Security enthalten. Während der Avira Browserschutz Ihnen dabei hilft, Phishing-Webseiten und andere schädliche Webinhalte zu blockieren, hilft der Avira Password Manager Ihnen beim Schutz Ihrer Online-Konten auf Ihren verschiedenen Geräten.

Denn die entsprechenden Android- und iOS-Apps verfügen über eine Funktion zur Generierung von Codes für die Zwei-Faktor-Authentifizierung. So können Sie es Cyber-Kriminellen deutlich schwerer machen, auf Ihre Online-Konten zuzugreifen – selbst, wenn ihnen Ihr Passwort und andere Zugangsdaten in die Hände gefallen sind. Zudem hilft Ihnen ein Passwort-Manager auch bei der Erstellung und Speicherung starker Passwörter für Ihre verschiedenen Online-Konten.

Unsere erweiterte All-in-One-Lösung Avira Prime für Windows enthält sogar einen E-Mail-Schutz, mit dem Sie sich sowohl vor Phishing-Links als auch vor schädlichen Anhängen schützen können.

Es gibt folgende Phishing-Unterarten und -Varianten:

- Voice Phishing (Vishing): Hierbei handelt es sich im Grunde um den klassischen Telefonbetrug, auch wenn sich die technischen Möglichkeiten weiterentwickelt haben. Vishing-Angriffe werden heutzutage auch über Sprachnachrichten, VoIP- oder IP-Anrufe durchgeführt und können auch automatisiert ablaufen.

- SMS Phishing (Smishing): Beim Smishing erfolgt der Phishing-Angriff über mobile Textnachrichten. Oft wird hierbei um die Verifizierung eines Online-Kontos oder Ähnliches gebeten.

- Spear Phishing: Hierbei wenden sich die Betrüger gezielt an Mitarbeiter eines Unternehmens, um an Betriebsgeheimnisse oder vertrauliche Daten und Informationen zu gelangen. Sind hochrangige Führungskräfte das Ziel, spricht man auch von Whaling.

- CEO-Betrug/Chef-Trick: Beim sogenannten CEO Fraud hingegen gibt sich der Betrüger selbst als hochrangige Führungskraft aus und wendet sich an „seine“ Angestellten, um an Informationen oder Geld zu kommen. Zum Beispiel kann der Buchhalter eines Unternehmens dazu angewiesen werden, unter strenger Geheimhaltung Geld ins Ausland zu überweisen.

- Angler Phishing: Bei dieser Phishing-Art erstellen die Betrüger gefälschte Kundensupport-Accounts von bekannten Unternehmen auf Social Media-Plattformen, um unzufriedene Kunden anzulocken. Beschwert sich jemand auf dieser Plattform, kontaktieren sie diesen Kunden und geben sich als Service-Mitarbeiter oder IT-Experte aus, der das Problem lösen möchte. Dann entlocken sie ihm Informationen oder veranlassen ihn dazu, auf einen schädlichen Link zu klicken.

- Suchmaschinen-Phishing: In diesem Fall verwenden Cyber-Kriminelle die Suchmaschinenoptimierung, um ihre Phishing-Seite in den Suchergebnissen weit oben zu platzieren und so viele Besucher wie möglich auf ihre schädliche Webseite zu locken.

2. Pretexting

Beim Pretexting werden die Betrüger besonders kreativ und erfinden teils sehr komplexe Geschichten, um sich das Vertrauen ihrer Opfer zu erschleichen und sie davon zu überzeugen, sensible Daten weiterzugeben oder Geld zu überweisen. Diese Social Engineering-Strategie kommt oft bei Spear Phishing-Angriffen gegen Mitarbeiter von Unternehmen und auch beim Enkeltrick zum Einsatz.

Die Betrüger geben sich dem Mitarbeiter gegenüber meist als Vorgesetzte, Dienstleister, Steuerberater oder Ähnliches aus und beschreiben eine glaubwürdige Situation, die dem Opfer einen guten Grund liefert, das zu tun, was sie möchten. Die Strategie funktioniert besonders gut, wenn die Cyber-Kriminellen im Vorfeld gründlich recherchiert und viel Hintergrundwissen über die betreffende Person und das Unternehmen gesammelt haben.

3. Baiting

Beim Baiting dient ein physischer oder digitaler Köder als Lockmittel. Dabei kann es sich um den Download eines kostenlosen Programms, ein Gratisprodukt, eine Geldsumme oder ein anderes verlockendes Angebot handeln. Das bekannteste Beispiel für diese Art von Social Engineering ist wahrscheinlich der schon sprichwörtlich gewordene nigerianische Prinz.

Dieser verspricht dem Opfer einen Teil seines gewaltigen Vermögens, den es allerdings erst nach einer Vorabzahlung erhalten soll. Dabei sind die Gründe, warum die Zahlung notwendig ist, um an das Vermögen zu gelangen, so verschieden wie die Varianten der „Nigeria Connection“-Masche, bei der es sich meist um Vorschussbetrug handelt.

4. Honeytrap & Sextortion

Bei dieser Art von Social Engineering-Angriffen werden Liebeshungrige in „Honigfallen“ gelockt, weshalb diese auch „Love Scams“ oder „Romance Scams“ genannt werden. Hierfür erstellen die Liebesbetrüger Fake-Profile auf Dating-Portalen und geben vor, eine junge und attraktive heiratswillige Frau zu sein, oft aus dem osteuropäischen Ausland.

Hat jemand angebissen, bauen sie mit dem Opfer eine Online-Beziehung und langsam Vertrauen auf. Dann behauptet der Betrüger, in einer finanziellen Notlage zu sein und Hilfe zu benötigen, zum Beispiel für eine ärztliche Behandlung, oder er erbittet Reisegeld, um ein persönliches Treffen zu ermöglichen. Und meldet sich nach dem Erhalt des Geldes natürlich nie wieder – oder nur, um weitere Hilfe zu erbitten.

In anderen Fällen kann es auch zu Sextortion kommen. Hierbei kontaktiert ein Betrüger sein Opfer ebenfalls über eine Dating-Plattform oder ein soziales Netzwerk und gibt sich als attraktive Frau aus. Nach der Kennenlernphase lockt er es in eine sexuell kompromittierende Situation, zeichnet diese auf (oder behauptet es zumindest) und erpresst es, indem er mit Veröffentlichung droht.

5. Watering Whole

Bei dieser Social Engineering-Strategie werden bestimmte Personen oder Personengruppen an ein von ihnen bevorzugtes „Wasserloch“, sprich eine in ihren Kreisen beliebte Webseite gelockt, die von Cyber-Kriminellen mit Malware versehen wurde.

6. Quid Pro Quo

Quid Pro Quo, lateinisch für „dies und das“, ist ein ökonomisches Prinzip, nach dem eine Person, die etwas gibt, dafür eine angemessene Gegenleistung erhält. Ein Beispiel für diese Social Engineering-Art sind Umfragen von vermeintlich seriösen Unternehmen, die dem Teilnehmenden als Gegenleistung für seine – natürlich sensiblen – Daten ein hochwertiges Geschenk versprechen.

7. Scareware

Auch Scareware gehört zu den Social Engineering-Methoden. Sie kann in Form von Pop-ups auftreten, bei denen es sich um vermeintliche Benachrichtigungen des Betriebssystems oder Virenschutzes handelt, die ein Problem melden. Oder als E-Mail, die mit leeren Drohungen entweder Geld zu erpressen oder Malware einzuschleusen versucht. In beiden Fällen wird dem Nutzer Angst gemacht und dringend zu einer schnellen (und für ihn eher ungünstigen) Handlung „geraten“.

Warum ist Social Engineering so gefährlich?

Nicht nur für Unternehmen kann ein erfolgreicher Social Engineering-Angriff große Schäden verursachen. Auch Privatpersonen können auf gleich mehreren Ebenen betroffen sein. Zu den Schäden auf emotionaler Ebene, wie Vertrauensverlust, Scham und Enttäuschung, können noch finanzielle Schäden hinzukommen – entweder direkt durch Zahlungen an die Betrüger oder indirekt durch Daten- oder gar Identitätsdiebstahl.

Denn wenn Ihre sensiblen personenbezogenen Daten oder Zugangsdaten zu Ihren Online-Konten in die Hände von Cyber-Betrügern geraten, können sie diese Daten für ihre Zwecke missbrauchen. So können sie zum Beispiel in Ihrem Namen online einkaufen, Konten eröffnen, Abos abschließen, Kredite aufnehmen oder die Daten im Darknet zum Kauf anbieten.

Im Falle eines Identitätsdiebstahls bietet Ihnen der Avira Identity Assistant Unterstützung bei der Identitätswiederherstellung1. Zudem durchsucht das Dark Web Monitoring2 das Darknet nach personenbezogenen Daten und Informationen, die Sie zur Verfügung stellen, wie Ihre E-Mail-Adressen und Bankkonto- und Kreditkartennummern.

Wie kann man sich vor Social Engineering schützen?

Der beste Schutz vor Social Engineering-Angriffen besteht darin, diese zu erkennen. Daher gilt im Zweifelsfall: Vertrauen ist gut, Kontrolle ist besser – vor allem, wenn scheinbar Eile geboten und Gefahr im Verzug ist. Doch auch wenn Social Engineering-Attacken auf menschliche Schwachstellen abzielen, gibt es neben einigen Vorsichtsmaßnahmen, die man beachten sollte, auch technische Lösungen, um sich vor Social Engineering zu schützen.

Tipps zum Schutz vor Social Engineering-Angriffen:

- Überprüfen Sie E-Mails, in denen Sie nach sensiblen oder personenbezogenen Daten gefragt werden oder die Ihnen verdächtig erscheinen, auf Phishing-Merkmale.

- Geben Sie Ihre Passwörter, Zugangs- oder Kontodaten niemals per E-Mail, Textnachricht oder Telefon weiter.

- Schauen Sie genau hin und überprüfen Sie Webseiten auf ihre Sicherheit, ebenso wie Links in Textnachrichten, E-Mails oder sozialen Medien.

- Seien Sie vorsichtig bei Kontaktanfragen von Unbekannten über soziale Medien wie etwa Facebook, Instagram oder TikTok. Seien Sie ebenso wachsam bei der Interaktion, vor allem mit Profilen von fremden oder unbekannten Benutzern.

- Achten Sie darauf, welche Informationen Sie für wen in Ihren privaten und beruflichen Netzwerken sichtbar machen.

- Nutzen Sie eine Zwei-Faktor-Authentifizierung für einen besseren Schutz Ihrer Online-Konten und verwenden Sie einzigartige und starke Passwörter. Denn wenn Cyber-Betrüger die Zugangsdaten für eines Ihrer Online-Konten ergattert haben, sind nicht auch gleich Ihre anderen Konten in Gefahr.

- Verwenden Sie eine All-in-One-Schutzlösung wie Avira Free Security mit wichtigen Funktionen wie einem Virenschutz, Browserschutz und Passwort-Manager inkl. Authentifizierungs-Funktion.

- Schützen Sie auch Ihre Mobilgeräte, zum Beispiel mit Avira Antivirus Security für Android und Avira Mobile Security für iOS.

1 Für Unterstützung bei der Identitätswiederherstellung wenden Sie sich bitte an den Kundenservice (Mo-Fr, 9-16 Uhr). Ein Spezialist für die Identitätswiederherstellung wird Sie dann innerhalb von 48 Stunden zurückrufen. 2Dark Web Monitoring ist nur für Kunden in Deutschland verfügbar. Dabei wird standardmäßig und sofort nach Aktivierung Ihre E-Mail-Adresse überwacht. Melden Sie sich mit Ihrem Konto an, um weitere Informationen einzugeben, die überwacht werden sollen.

Dieser Artikel ist auch verfügbar in: EnglischFranzösischItalienisch