Lorsque vous partagez des informations confidentielles en face à face avec d’autres personnes, vous faites probablement attention à rester discret, peut-être même en chuchotant pour que personne ne puisse écouter votre conversation.

Prendre des précautions s’applique également au monde virtuel, d’autant plus que les menaces de cyberattaques qui peuvent toucher chacun d’entre nous augmentent chaque jour. Nous parlons ici d’attaques de type Man-in-the-middle, où des pirates parviennent à s’introduire dans un échange confidentiel entre deux parties.

Lisez ce qui suit pour en apprendre plus sur les attaques de type Man-in-the-middle (MITM), comment les repérer et comment en éviter les conséquences.

Qu’est-ce qu’une attaque de type Man-in-the-middle ?

Grâce à une attaque de type Man-in-the-middle, désormais très courante, les cybercriminels tentent de lire, d’intercepter, voire de manipuler le trafic de données entre deux personnes cibles.

Une fois les informations confidentielles ou personnelles interceptées, les escrocs peuvent facilement se faire passer pour la personne qui a été touchée par une attaque de type Man-in-the-middle.

En tant que particulier, cette définition pourrait peut-être vous amener à penser que les attaques de type Man-in-the-middle ne vous concernent pas parce que vous faites très attention à ne pas partager vos informations. Toutefois, plusieurs types d’attaques fréquentes montrent cette menace sous un autre jour, et peuvent vous faire prendre conscience que ces attaques représentent toujours un danger.

Les différents types d’attaques Man-in-the-middle

L’usurpation du protocole de résolution d’adresse (ARP) est un type courant d’attaque de type Man-in-the-middle.

Lorsque vous visitez un site Web, par exemple, l’adresse IP (protocole Internet) associée est mise en correspondance avec une adresse MAC (media access control) avant même que la page ne soit affichée. Il n’est pas particulièrement difficile pour les cybercriminels avertis de connecter ce protocole de résolution d’adresse à une adresse IP légitime via leur propre adresse MAC frauduleuse. Ainsi, ils peuvent voler ou modifier des données qui étaient en fait destinées au propriétaire légitime de l’adresse IP.

En revanche, dans le cas d’une attaque par usurpation DNS , les attaquants manipulent le service de nom de domaine (DNS). Pour ce faire, ils falsifient l’adresse IP appartenant à un domaine ou à un site Web et lorsque vous visitez un site Web manipulé, vous vous retrouvez sur les serveurs des cybercriminels, le tout sans rien remarquer puisque l’adresse correcte apparaît dans le navigateur.

Dans le monde informatique, un autre type d’attaque de type Man-in-the-middle est désigné sous le nom de point d’accès illicite (rogue access point).

Que ce soit votre PC, votre ordinateur portable, votre smartphone ou votre tablette : tous nos appareils essaient automatiquement de se connecter au point d’accès du réseau Wi-Fi le plus puissant présent à proximité. Les cybercriminels mettent en place leur propre point d’accès Wi-Fi pour ce type d’attaque de type Man-in-the-middle. Cela signifie que si vous êtes à proximité d’un réseau Wi-Fi non sécurisé, votre appareil pourrait s’y connecter automatiquement. L’attaquant dispose ainsi d’un accès libre à tout ce que vous envoyez et recevez, ce qui lui permet de manipuler le trafic comme bon lui semble.

Méthodes d’attaque de type Man-in-the-middle (MITM)

Les cybercriminels utilisent de nombreuses variantes de la méthode d’enlèvement ou de détournement. Avant de nous plonger dans le détail de certaines de ces méthodes, voici quelques exemples :

- Dans le cas du détournement du navigateur, par exemple, un malware que vous avez installé sans même vous en rendre compte manipule les paramètres de votre navigateur. Ce logiciel malveillant fonctionne en arrière-plan et peut faire des ravages, notamment en modifiant votre page d’accueil ou en transférant vos recherches vers des sites Web malveillants.

- Avec le détournement de domaine, les pirates informatiques détournent illégalement le domaine du propriétaire légitime et prennent son identité, ce qui en fait une forme plutôt agressive de détournement.

- Le détournement de contenu désigne le chargement du contenu d’un autre site Web à la place du contenu du vrai site Web.

Détournement de session

Dans le cas du détournement de session, les cybercriminels détournent une session valide : lorsque vous vous inscrivez et vous connectez à des applications Web, un identifiant de session enregistre votre visite. Cela permet à l’exploitant du site Web de s’assurer qu’il s’agit du même utilisateur tout au long de la session, quelles que soient les zones du site Web visitées.

Cependant, comme de nombreuses applications utilisent des cookies pour envoyer l’identifiant de session au serveur, il est facile pour les cybercriminels de prendre le contrôle de ces sessions. Une fois qu’ils ont piraté cet identifiant de session, ils peuvent utiliser ou abuser de l’application au nom du propriétaire réel.

Détournement d’e-mail

Le détournement d’e-mail est une autre forme d’attaque de type Man-in-the-middle, où les pirates compromettent le compte de messagerie de leur cible et y accèdent. Ils surveillent ensuite les communications entre votre client de messagerie et votre fournisseur sans se faire remarquer, et utilisent ces informations à des fins malveillantes.

Ainsi, une fois qu’ils ont détourné votre compte de messagerie électronique, les attaquants peuvent, au moment opportun, envoyer un e-mail à votre banque en utilisant votre propre adresse électronique, en donnant l’ordre à la banque de transférer de l’argent sur leur compte bancaire. Ils peuvent également utiliser votre adresse e-mail pour prendre le contrôle d’autres comptes en ligne liés à cette adresse.

Sniffing

Lors d’une attaque de sniffing, les pirates informatiques « reniflent » des données sensibles illégalement comme des informations de connexion à une banque en ligne. Le sniffing était à l’origine utilisé pour analyser les réseaux, et les administrateurs système peuvent également utiliser cette méthode pour identifier les erreurs dans les réseaux d’entreprise.

En revanche, les cybercriminels abusent des outils disponibles à cet effet pour obtenir des données qui ne sont pas suffisamment chiffrées. Une fois qu’ils ont mis la main sur ces données, ils les décodent et peuvent les utiliser à des fins malveillantes, par exemple pour découvrir des mots de passe, lire des e-mails ou savoir quels utilisateurs communiquent entre eux via quels protocoles.

Injection de paquets

L’injection de paquets est basée sur le sniffing, ce qui signifie que les pirates commencent par repérer les failles de sécurité pour ensuite injecter des paquets de données malveillants dans des communications de données en réalité valides. Après l’injection, les mauvais paquets se mêlent aux paquets valides dans le flux de communication.

Repérer les attaques de type Man-in-the-middle

Les attaques de type Man-in-the-middle ne sont pas toujours faciles à repérer, mais leur présence crée des perturbations dans l’activité normale du réseau que vous, l’utilisateur, pouvez également remarquer.

Une déconnexion inattendue et/ou répétée peut indiquer que vous avez été victime d’une attaque de type Man-in-the-middle. En effet, les cybercriminels vous déconnectent délibérément du réseau pour intercepter vos noms d’utilisateur et vos mots de passe. Dès que vous essayez de vous reconnecter, ils vous font obstacle.

Lorsque vous naviguez, gardez un œil sur la ligne d’adresse de votre navigateur : Des adresses étranges dans la barre d’adresse du navigateur peuvent être un autre signal d’alarme. Si, par exemple, https://go00gle.com y apparaît au lieu de l’adresse correcte https://www.google.com, vous devez vérifier ce qui se passe.

Soyez également très prudent lorsque vous utilisez des points d’accès Wi-Fi publics. C’est précisément en raison de leur nature même que les restrictions de sécurité sont généralement moins strictes que sur un réseau privé ou d’entreprise, ce qui facilite grandement la tâche des cybercriminels. Pour nous inciter à nous connecter, les attaquants aiment créer de faux réseaux avec des noms familiers comme WiFi_Bus (au lieu du nom réel BusWiFi). Si vous vous connectez au point d’accès Wi-Fi de l’attaquant, ce dernier peut facilement voir tout ce que vous envoyez sur ce réseau Wi-Fi public.

Éviter les attaques de type Man-in-the-middle

Il existe un certain nombre de mesures que vous pouvez prendre pour éviter de manière proactive une attaque de type Man-in-the-middle et vous en protéger.

Commençons par votre routeur, que beaucoup d’entre nous ne considèrent pas du tout comme un composant particulièrement critique. Toutefois, le fait d’utiliser des informations de connexion simples ou un nom de réseau difficile à attribuer, associé à un mot de passe fort, fait toute la différence.

Lorsque vous naviguez, veillez à n’accéder qu’aux sites Web qui utilisent le protocole de sécurité HTTPS, c’est-à-dire ceux qui ont une adresse HTTPS. La plupart des navigateurs affichent un avertissement de sécurité dès que vous visitez un site Web dont le certificat de sécurité est obsolète et vous laissent décider si vous voulez quand même consulter le site. Votre meilleure option reste de l’éviter.

Un nombre croissant d’opérateurs de sites Web utilisent désormais l’authentification à deux facteurs (2FA) lorsque vous vous connectez. Ce qui est obligatoire pour les banques est également logique pour de nombreux autres portails et sites Web : c’est pourquoi de nombreux opérateurs les proposent de plus en plus. N’ayez donc pas peur d’utiliser l’authentification à deux facteurs pour vos comptes.

Un VPN peut vous protéger des attaques de type Man-in-the-middle sur les réseaux Wi-Fi publics

Si vous naviguez fréquemment sur des réseaux publics, un VPN (réseau privé virtuel) est essentiel pour renforcer votre protection contre les attaques de type Man-in-the-middle et de nombreuses autres cybermenaces. Lorsque vous vous connectez via un réseau VPN, votre adresse IP réelle est cachée. Au lieu de cela, les moteurs de recherche et les opérateurs de site Web voient l’adresse IP du VPN et les cybercriminels ont moins de chance d’utiliser une attaque de type Man-in-the-middle pour obtenir vos données.

Avira Phantom VPN, par exemple, peut vous aider à améliorer votre protection lorsque vous utilisez des points d’accès Wi-Fi. Non seulement vous pouvez obtenir votre VPN gratuitement, mais vous pouvez également choisir votre préférence pour le système d’exploitation que vous utilisez. Par exemple, si vous utilisez Windows, vous avez la possibilité de télécharger le VPN pour Windows.

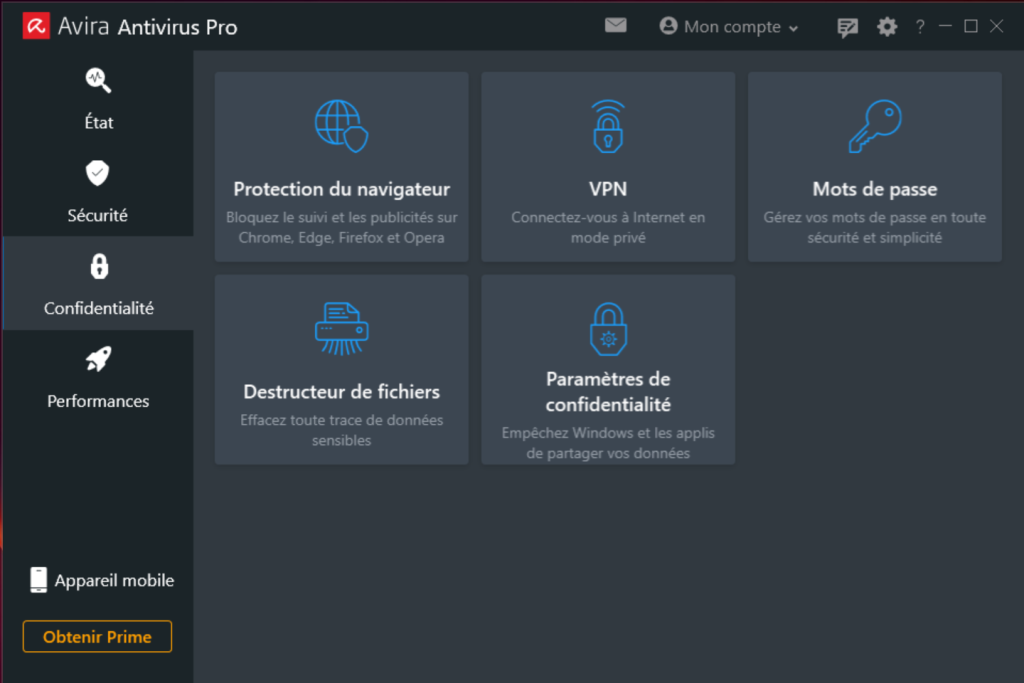

Avira Phantom VPN fait partie intégrale d’Avira Antivirus Pro et Avira Prime, des programmes qui peuvent renforcer non seulement votre confidentialité en ligne mais aussi améliorer les performances de votre appareil et votre sécurité sur les points d’accès Wi-Fi public.

Installez un programme ou une application d’antivirus sur votre appareil

On ne le répétera jamais assez : chaque appareil devrait être équipé d’un programme antivirus avancé et éprouvé, d’autant plus qu’il peut indirectement renforcer votre protection contre les attaques de type Man-in-the-middle. En effet, les programmes antivirus les plus récents sont conçus pour protéger vos appareils contre un large éventail de cybermenaces, car ils prennent en compte les dernières évolutions des malwares.

Vous pouvez également renforcer votre protection contre les malwares et les virus avec Avira Free Antivirus, afin que les pirates informatiques aient moins de chances de réussir une attaque de type Man-in-the-middle. Cela ne les empêchera pas de lancer de telles attaques, mais cela vous aidera à les éviter.

Avira Antivirus est un programme antivirus gratuit et léger qui n’accapare pas les ressources de votre système. Grâce à cette solution, vous pouvez vous défendre contre les malwares et, lors de l’analyse des menaces, elle tient également compte des performances de l’appareil et de votre confidentialité en ligne.