Il team di ricercatori di Avira ha recentemente identificato una nuova variante della botnet Mirai che prende il nome dalla spada giapponese Katana.

Pur essendo ancora in fase di sviluppo, la botnet Katana dispone già di moduli quali DDos layer 7, diverse chiavi di crittografia per ogni sorgente, capacità di autoreplicarsi rapidamente e C&C sicuro. Secondo alcune ipotesi, in futuro Katana potrebbe essere collegata a una botnet bancaria che agisce tramite protocollo di rete HTTP.

In passato abbiamo già osservato come Mirai, una botnet IoT, si sia evoluta dal momento in cui è stato pubblicato il suo codice sorgente. Da una recente analisi sugli attacchi IoT e sulle tendenze in ambito di malware emerge che Mirai è in continua evoluzione. Le varianti di Mirai, ad esempio, possono essere acquistate, vendute o reperite su canali YouTube, in questo caso specifico sul canale VegaSec. Queste e altre modifiche permettono anche a cybercriminali inesperti di creare botnet dannose capaci di causare un incremento degli attacchi.

Analisi

La botnet Katana cerca di sfruttare vecchie vulnerabilità attraverso l’esecuzione di codici remoti e Command Injection nei router domestici Linksys e GPON. Nelle scorse due settimane il nostro honeypot ha rilevato un’impennata di file binari di malware spingendoci ad andare a fondo della questione.

Benché utilizzi exploit vecchi (presumiamo che si trovi ancora in una fase di test e sviluppo), Katana ha attirato la nostra attenzione in quanto:

- infetta attivamente centinaia di dispositivi ogni giorno;

- contiene funzionalità interessanti.

Durante un determinato arco di tempo questa botnet è stata scaricata da diversi indirizzi IP. I dati riportati qui sotto illustrano come viene scaricata:

05-10-2020

![]()

08-10-2020

![]()

12-10-2020

![]()

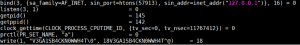

Nel corso della nostra analisi abbiamo scoperto che la botnet viene eseguita come singola istanza collegando diverse porte, ad es. 53168, 57913, 59690, 62471, e 63749. Un esempio è riportato di seguito:

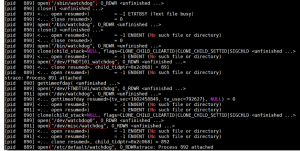

La botnet cerca di manipolare il watchdog per impedire il riavvio del dispositivo. I dati sottostanti ne sono una chiara dimostrazione:

In breve, Katana contiene diverse funzionalità di Mirai. Tra queste vi sono l’esecuzione di una singola istanza, un nome di processo casuale, la manipolazione del watchdog per impedire il riavvio del dispositivo e comandi DDoS. La botnet, inoltre, configura iptables per impedire l’accesso alla porta 37215 di un dispositivo infettato.

Analogamente a Mirai, la botnet supporta anche comandi DDoS:

| attack_app_http |

| attack_get_opt_int |

| attack_get_opt_ip |

| attack_get_opt_str |

| attack_gre_eth |

| attack_gre_ip |

| attack_init |

| attack_kill_all |

| attack_method_http |

| attack_method_std |

| attack_method_tcpack |

| attack_method_tcpstomp |

| attack_method_udpgeneric |

| attack_method_udpplain |

| attack_method_udpvse |

| attack_ongoing |

| attack_parse |

| attack_start |

| attack_tcp_ack |

| attack_tcp_stomp |

| attack_tcp_syn |

| attack_udp_dns |

| attack_udp_generic |

| attack_udp_ovhhex |

| attack_udp_plain |

| attack_udp_stdhex |

| attack_udp_vse |

attack_app_http induce a pensare che si tratti di una botnet che agisce tramite il protocollo HTTP. Inoltre, le funzioni (evidenziate in grassetto qui sopra) sono chiaramente nuovi comandi che la botnet sfrutta per sferrare i suoi attacchi.

Analisi della rete

Come Mirai, anche questa nuova botnet attacca i router domestici come GPON e Linksys attraverso l’esecuzione di codici remoti e lo sfruttamento di vulnerabilità Command Injection.

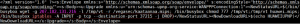

Nel corso della nostra analisi abbiamo scoperto che è possibile eludere l’autenticazione semplicemente aggiungendo “?images” a qualsiasi URL del dispositivo che richiede l’autenticazione. In questo modo l’intruso può gestire il dispositivo. Il traffico riportato di seguito mostra come accade:

Durante la nostra analisi abbiamo notato la presenza di un eseguibile binario CGI (tmUnblock.cgi) trovato in alcuni router Linksys. Questo presenta diverse falle in termini di sicurezza che permettono di sferrare attacchi al router. Il malware cerca di sfruttare il router attraverso uno script CGI vulnerabile, come illustrato di seguito:

L’autenticazione è codificata con Base64, ossia decodificata come login: password.

La botnet cerca inoltre di sfruttare diversi dispositivi che usano l’SDK RealTek con il demone miniigd, vulnerabile a OS Command Injection nell’interfaccia UPnP SOAP. Il traffico è riportato di seguito:

La botnet Katana tenta inoltre di comunicare con i suoi server C2 seguenti:

- 100cnc[.]r4000[.]net

- 1280x1024cnc[.]r4000.net

Attualmente la botnet Katana infetta attivamente centinaia di dispositivi al giorno. Fino ad ora, secondo le nostre statistiche i tre principali sono i seguenti:

- DLink DSL-7740C

- gateway wireless DOCSIS 3.1

- Switch PowerConnect 6224 di Dell

Conclusione

È importante salvaguardare gli endpoint IoT installati negli ambienti dei consumatori. Il settore deve iniziare ad adottare le migliori pratiche per migliorare la sicurezza dei dispositivi IoT e garantire che siano prodotti affidabili e sempre aggiornati con le ultime patch.

Il team di ricercatori IoT di Avira monitora le nuove famiglie o varianti di malware consentendone il rilevamento. L’integrazione di Avira SafeThings e delle tecnologie anti-malware può aiutare a proteggere gli utenti da tali attacchi.

IoCs

| Sha256 | Target Architecture | Debugging Info |

| 1a8f57c659393b6153d1db58863e2ed99e4505ac89c3cdc5064fc0468a6af740 | Intel 80386 | stripped |

| 20e5d75056aad8120a3d5bd70910387c02f3bfad5ff7a2f414a223c632927be3 | Intel 80386 | stripped |

| 4625702c98b9db0fafa1f82647288ccb3afd1e640d3b74199a475e60298ccaba | Renesas SH | stripped |

| 4ecdc38a758773baa1813d8960bb5bf9d4b574526eb6ce09ff04041ad913632c | ARM | with debug_info |

| 607d0a502c0659f31640440fbde3c7ad0c73e208b8e961b0ec038514d0d0b555 | ARM | with debug_info |

| 738e80232501dcae0e5ff8dc50a30cc1350f555294b637167dfe1f88cb58b7c1 | Motorola m68k | statically linked |

| 8aa7c90ddbaa213f12d4e3bfe2c37cf2593e09008493024a609e5a55cd5abdef | PowerPC or cisco 4500 | stripped |

| 9751b5d280c6f7b4ee084ecd7ad51e3dc36cfecbfa837acc388d608d39885b12 | x86-64 | stripped |

| be59eaf0ab86c8dd6cad03e772550edf4342fdb63762a8cb44dee3f421bd206c | ARM | with debug_info |

| d8dd74cf72ff9ef46e2453f4da442a235493e95eb65ff0ff87c60b9dc93ad0d5 | ARM | with debug_info |

| e18c367fe9fb480067173e557606ea7165a9347977311bebcb1d8e05a141f0ed | Intel 80386 | stripped |

| fb6b1d45a0393d609c8d0de355717585ee32eac7495ecb65ddcf0eefcbae05d1 | ARM | with debug_info |

| 05666fef3489f9860b795493128da03eaea4d86f4bd6eef614e5ec575169ba20 | x86-64 | stripped |

| 17712da0934af383baa501ee6f23bea4489707b70d155c807f96e7acc0cbd003 | PowerPC or cisco 4500 | stripped |

| 203fed7435fb3f8428e57c798b17f30c4eba7b649c0ebf842cbba39499817739 | Renesas SH | stripped |

| 2e809192edf97c96eef0005d5fddbfe14ac1d1a4e9c868c29990849432190310 | ARM | with debug_info |

| 34ed813148775b3aa0d817fc383d77117972d3055fe813387f7371a50c2dc135 | Intel 80386 | stripped |

| 37336a15c1757b0f5ddc4ec9cb581e0d333968c5885169871d5b7d80b736cafd | ARM | with debug_info |

| 41e608eaa115b8a9bb326d208592b2657a5978b96ad83c44c66dd0062d589351 | ARM | with debug_info |

| 47eddc780e2378a48d5874b9b9e367284f78929dad1dc1a06daf6b99cc1c0466 | Renesas SH | stripped |

| 7691f6540c8fb964c5c6aeeee7bd7c8120654d27a474d74be03620164e70a7b7 | MIPS | stripped |

| 7af99a666c01aee840f86f89bf9e978553c2f104ba53b63099b3eb060068130c | x86-64 | stripped |

| 7f7630859e53161ee167b7ed7c23bc0367307638900dd5a1f9d495683047aa97 | Intel 80386 | stripped |

| 86ef3b56079c51266e90e1c139675a4e62005612275b97f61cee168a2e47b189 | Intel 80386 | stripped |

| 9c0c968f5a5277598bc7cfbfab419805c96a587d5a560492f02423f0567b9bae | Intel 80386 | stripped |

| b06dc2342230b7ad67d9f18589bca482263c0a0ef4876cc141e3afcc09a47dc8 | Motorola m68k | statically linked |

| cf168849329fdc05bebe2fc256de7c2afaf9a31c54696e47f2b42c42276acd2d | Intel 80386 | stripped |

| e7bbc103496c541b25754d1e3d69dd61f5462c7a49243b65c3c2c12f8a9785f1 | PowerPC or cisco 4500 | stripped |

| ef2f9458b49cf85cf9e807f6dca0c19c78923f71308b6dd61fff971c89cb0f34 | Intel 80386 | stripped |

| f109945be0837375bf78a2cee25e20d1167c2add57d0f1aeb982375f672b4352 | MIPS | stripped |

| ff4206109cdaa560eedfeec302616bfc5818ea16adb4e600b3c5007d3fe12501 | Motorola m68k | statically linked |

| 1adc1afc26772698e2d0894b25aa16dc3ce9dd70418acb65dda5d12d7e9da31c | Motorola m68k | statically linked |

| 289a20c1d4685c3080ef2c9154dc6340572e4475454e919364e756d1609fee17 | MIPS | stripped |

| 37f27fbbac1836d0289bc90bb56c32492b77a4af885e26f065211003ab0c60bd | ARM | with debug_info |

| 6240c85359cc9b97b6e8db08bf5ddab61a19c6ba04970bd3feb6b5792a6ee6c1 | MIPS | stripped |

| 7440ee28417403cd69d3e1489866330bcc96079c157bb737004ee0d54c81d254 | x86-64 | stripped |

| 96a4771ed0bf8802057e654e02d524acea5eb042c41287db5eb8acd4092b47c5 | PowerPC or cisco 4500 | stripped |

| 9b5be5ce331e1300b36b6929901d8bfccd2fdaa44382b9ef3695779d5fa21b06 | Intel 80386 | stripped |

| b9c7a0d43e4d49393669392fdeab45da0991b690d5f03d73f27ce9e17463fb87 | Intel 80386 | stripped |

| d18330c627f034226bfa2fcd5a38748496c3ae9b9877aadd763ead65a7c1bbd3 | Intel 80386 | stripped |

| da308d1b3d8123ca2f3ebfe1115158a2e2c1a184aa608ff72c192fc333bb3d9c | Renesas SH | stripped |

| e2a40a2b24850d78e694868f3cafb541374662501c37cac02888eebf98c128ed | ARM | with debug_info |