Questo mese sembra che una rete di distribuzione del ransomware Locky, attualmente sulla cresta dell’onda, sia stata vittima di un attacco simile da parte di un hacker “white hat”.

Locky è un ransomware che crittografa i file e i dati personali presenti sul computer dopo averlo infettato, per poi estorcere denaro alle vittime. Ne abbiamo parlato in molti articoli di questo blog, ecco l’ultimo.

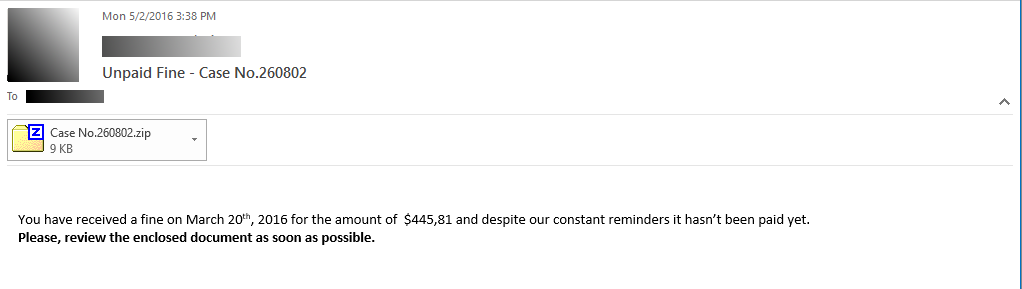

La diffusione di questo ransomware via email è abbastanza immediata: un JavaScript camuffato da fattura viene allegato a un’email. Il processo di infezione comincia non appena il destinatario cade nella trappola e clicca sul file allegato per aprirlo. L’ingegneria sociale usata per truffare gli utenti e far funzionare l’infezione a dovere è evidente in email di spear phishing come questa:

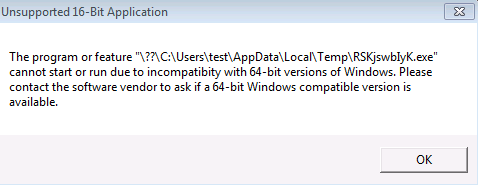

Il JavaScript contenuto nell’allegato di solito è offuscato, il che significa che il lettore non è in grado di vederlo, né di comprenderne il vero contenuto. All’interno dello stesso JavaScript si trova un algoritmo di generazione dei domini che permette la connessione al server dei criminali e il download del ransomware Locky originale. Inoltre, il programma di download indirizza i file dannosi nel sistema infettato fino alla posizione dove questi devono essere copiati ed esegue il file scaricato. Nel nostro caso è stato generato il seguente URL:

hxxp://cafeaparis.eu/f7****d

Ma invece del ransomware che ci aspettavamo, abbiamo scaricato un file binario di 12 byte che conteneva solo il messaggio “Stupido Locky”.

L’esecuzione è stata quindi immediatamente terminata poiché il file non aveva una struttura valida.

Sembra che qualcuno sia riuscito ad accedere a uno dei server di comando e controllo e abbia sostituito il ransomware Locky originale con un file “dummy”, intendendo “dummy” nel suo significato letterale di stupido. Ora, non credo che i responsabili di questa operazione siano pirati informatici stessi a causa del potenziale danno di immagine e di entrate. E non credo neanche che dopo questa operazione si possa affermare che “Locky è morto”. Come sappiamo, i suoi creatori sono ancora attivi e sono maestri nel loro “mestiere”. Ma dopo gli esempi di Dridex, e ora di Locky, abbiamo la prova che anche i pirati informatici, campioni nel nascondersi, sono vulnerabili.