Rapport annuel d'Avira sur les cybermenaces 2020

2020 aura été une année inédite à bien des égards. Le contexte mondial des menaces a été visiblement affecté, les cybercriminels ayant également fait de la COVID-19 un élément central de leurs campagnes d’hameçonnage.

Les logiciels malveillants sur Windows restent prédominants, mais le nombre de menaces visant toutes les plateformes augmente chaque mois. Les malwares sur OSX et Android ont gagné de l’ampleur dans leurs environnements respectifs et ils présentent chacun des catégories de menaces uniques.

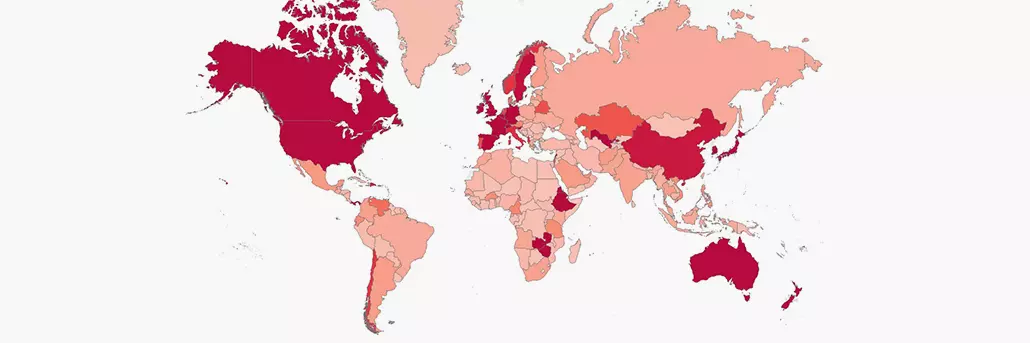

Nos cartes des menaces illustrent bien les différences entre les types de malwares. En effet, certains pays et régions sont davantage ciblés que les autres.

Synthèse mondiale de 2020 et comparaison avec 2019

Comparé à 2019, seul le mois d’août 2020 a affiché un volume d’attaques nettement plus bas que l’année dernière. La plus forte augmentation de 2020 a eu lieu au début de l’année, avec un pic visible au mois d’avril. Par ailleurs, les menaces sont reparties de plus belle à partir du mois de septembre. L’épidémie de COVID-19 a certainement été un facteur influant sur les chiffres du début d’année, toutefois l’activité semble s’être stabilisée aux alentours du mois de juin.

Comparé à 2019, le volume de menaces évitées dans le monde a enregistré une progression d’environ 15 %, les premiers mois de l’année 2020 ayant fortement pesé dans cette hausse.

Cette année, nous avons été confrontés à des menaces de logiciels malveillants spécifiques plus nombreuses que jamais.

Notre base de données est passée de 556 millions de menaces en 2019 à environ 652 millions fin 2020, ce qui signifie qu’environ 17 % de toutes les menaces jamais observées par Avira et ses clients sont apparues dans les 12 derniers mois. Bien que cela ne nous indique pas précisément combien de menaces se trouvent dans la nature, ces chiffres montrent clairement que les auteurs de malwares dans le monde entier produisent un flux quasi infini de logiciels malveillants.

Examinons de plus près les types d’attaques qui ont été bloqués par Avira en 2020. Ces données concernent toutes les plateformes (Windows, macOS et Android) et montrent dans quels pays les utilisateurs et les appareils ont été le plus ciblés par des activités malveillantes. Les pays en rouge présentent les taux d’attaques les plus élevés. Plus la couleur est claire, moins les utilisateurs de ce pays ont été visés par des malwares.

Menaces Web

Les URL bloquées et l’hameçonnage constituent la plus grande part de cette catégorie.

Une URL bloquée est l’action réalisée par un antivirus lorsqu’un utilisateur tombe accidentellement sur une page infectée. En général, ces pages d’hameçonnage se font passer pour des services bancaires ou populaires comme PayPal ou eBay. Une fois que l’utilisateur a naïvement saisi son identifiant et son mot de passe, la page le redirige vers la vraie page ebay.com ou paypal.com et l’utilisateur pense alors qu’il a mal saisi ses identifiants. Les comptes sont souvent compromis sans que l’utilisateur s’en aperçoive, ce qui pourrait expliquer que le grand public pense toujours que les achats sur Internet ne sont pas sécurisés.

Cette catégorie dépend largement des campagnes actives d’hameçonnage, comme les e-mails d’hameçonnage qui renvoient l’utilisateur vers de fausses pages de connexion et qui oscillent largement d’une semaine à l’autre.

Menaces Web par pays

Notre carte des menaces est sans équivoque : les pays de l’hémisphère nord sont plus susceptibles de tomber sur des pages Web malveillantes que ceux de l’hémisphère sud. Cela n’empêche pas l’Inde de figurer à nouveau dans les pays les plus ciblés, aux côtés de Singapour, du Danemark et des États-Unis (très grande probabilité d’attaques Web). Viennent ensuite les pays nordiques, les îles britanniques et la Belgique.

Vers le haut du classement, on retrouve ensuite l’Europe centrale avec la région DACH, la France, l’Italie et l’Espagne (niveau de menaces élevé).

Le niveau le plus bas d’URL bloquées a été enregistré en Afrique du Nord et dans la région de l’Asie occidentale (niveau de menaces moyen à faible).

Plus fortes menaces sur Android en 2020

En 2020, on enregistre une hausse de 35 % des détections de malwares bancaires sur Android, une augmentation facilement imputable à l’essor des opérations bancaires sur mobile cette année.

Voici les menaces les plus importantes parmi les malwares sur Android en 2020 :

Applications en lien avec la COVID-19

Comme nous l’avons dit plus haut, avec le début de la pandémie de COVID-19, les créateurs de malwares ont mis au point toutes sortes de tactiques pour exploiter les peurs et le besoin d’en savoir plus des utilisateurs. En témoigne la variante du cheval de Troie bancaire Cerberus sur Android, que l’on retrouve souvent sous le nom « Corona-Apps.apk » qui utilise des techniques d’hameçonnage et le nom du virus pour inciter les utilisateurs à l’installer sur leurs smartphones.

« Depuis longtemps, les auteurs de malwares utilisent des tactiques psychologiques pour piéger les utilisateurs peu méfiants. Aujourd’hui, de nombreuses personnes cherchent des réponses et s’inquiètent à cause de la COVID-19. Les auteurs de malwares exploitent spécifiquement ces doutes », explique Alexander Vukcevic, directeur du laboratoire de protection d’Avira.

Stalkerwares

Les applications détectées comme des Stalkerwares (applications d’espionnage que l’on appelle aussi spouseware) font partie de la catégorie des logiciels espions et peuvent compromettre la vie privée des utilisateurs et la sécurité du système local. L’application peut être installée à l’insu du propriétaire de l’appareil ou sans son consentement afin de l’espionner et de surveiller secrètement ses informations personnelles : photos, vidéos, messages, données de localisation.

Face à l’activité accrue des applications Stalkerwares sur Android, Avira a rejoint la Coalition against Stalkerware, afin de combattre cette menace. Vous trouverez des détails sur cette initiative et une analyse d’une application Stalkerware typique dans cet article.

Chevaux de Troie bancaires sur Android

Les chevaux de Troie bancaires ont toujours été très actifs parmi les logiciels malveillants sur Android et cette année n’a pas fait exception. Outre la tactique consistant à utiliser la COVID-19 comme prétexte, les menaces bancaires ont également suivi leur approche classique : se faire passer pour une application couramment utilisée, demander des autorisations inhabituelles et tenter de dérober des données de cartes bancaires.

Menaces sur Android par pays

La pandémie a amplifié la soif d’informations du grand public, qui est tombé dans le piège de nombreux stratagèmes créés par les auteurs de malwares sur Android. Dans la plupart des cas, il s’agissait d’applications qui prétendent pouvoir dire à l’utilisateur s’il a été contaminé ou non ou qui contiennent simplement les mots-clés de la COVID dans le nom de l’application (corona, covid, etc.).

Sur notre carte du monde, une autre tendance apparaît, différente des années précédentes. Les menaces sur Android ont le plus souvent lieu en Iran, en Algérie, en Inde et au Pakistan (niveau de menaces sur Android très élevé), tandis que les utilisateurs au Japon, au Canada et en Finlande (niveau de menaces sur Android moyen) sont nettement moins exposés aux attaques. Toutefois le volume global d’attaques est plus ou moins le même partout, ce qui signifie que seuls quelques pays présentent un niveau de menace nettement supérieur ou inférieur à la moyenne.

Menaces sur macOS

On pense souvent que le système d’exploitation macOS est immunisé contre les malwares. Il fut un temps où c’était certainement le cas, mais aujourd’hui, en raison du taux d’adoption de macOS, les auteurs de malwares ont depuis longtemps trouvé des moyens de pénétrer les systèmes OSX.

Les logiciels publicitaires et les applications potentiellement indésirables (PUA) représentent plus de la moitié des détections sur macOS cette année.

L’un des moyens les plus faciles de contourner les filtres mis en place par Apple est de faire en sorte que les logiciels aient l’air légitimes, ce qui permet aux auteurs de malwares de gagner de l’argent via des spams publicitaires qui s’affichent sur le système infecté. Outre ces malwares, le système macOS a aussi été la cible de verrouilleurs d’écrans ou de stealers (dérobeurs de données).

Certaines applications malveillantes, distribuées via des packs d’installation, du spam ou de fausses mises à jour d’Adobe Flash Player, présentent plusieurs comportements potentiellement indésirables comme des publicités intrusives ou la modification du moteur de recherche par défaut de l’utilisateur (ce qui peut poser problème pour la confidentialité de l’utilisateur).

Les attaques par scripts ou basées sur Office sont très courantes sur macOS et représentent à elles deux 21,5 % des attaques.

Les attaques par scripts ou basées sur Office sont généralement des infections de première phase, ce qui signifie qu’elles téléchargent la charge utile après avoir réussi à s’infiltrer sur le système.

Menaces sur macOS par pays

Les menaces sur macOS sont totalement différentes de celles observées sur Android, en témoigne la carte quasiment coupée en deux. D’un côté, les pays présentant un risque d’infection élevé à très élevé. De l’autre, ceux dont le nombre d’attaques enregistrées est faible ou très faible.

Il est clair que les auteurs de malwares pour OSX et les distributeurs de logiciels publicitaires se concentrent sur les marchés où les appareils Apple sont le plus utilisés. Les États-Unis arrivent donc en tête (menace sur OSX très élevée), suivis du Canada, de l’Europe occidentale, de l’Australie et du Japon (menace sur OSX élevée à très élevée).

Quelques pays se trouvent dans l’« entre-deux », comme l’Italie et la Chine par exemple, qui présentent des chiffres élevés mais nettement moins que les pays cités plus haut. L’Amérique latine, l’Afrique et l’Asie ne sont pas, malgré quelques exceptions, des cibles d’attaques basées sur macOS.

Menaces sur l’IoT

Les menaces qui visent les objets connectés ont continué d’augmenter en 2020. Les gens passent de plus en plus de temps chez eux et sont toujours plus nombreux à s’équiper d’appareils intelligents connectés en permanence à Internet. Certes, la plupart de ces appareils peuvent être considérés comme sûrs, mais il en existe aussi des dizaines qui sont vulnérables en raison de failles de sécurité dans la configuration matérielle ou logicielle.

Étant donné qu’ils ne nécessitent généralement pas l’intervention des utilisateurs, qui pourraient être amenés à installer des logiciels malveillants, comme dans le cas d’une application de logiciel publicitaire ou d’un e-mail d’hameçonnage, les menaces qui visent les objets connectés concentrent leurs efforts sur ces deux vecteurs d’infection :

- L’exploitation des vulnérabilités d’exécution du code à distance

- Le piratage des identifiants par force brute

Cette seconde technique est particulièrement désastreuse, car elle repose sur des mots de passe par défaut qui n’ont jamais été modifiés ou ne sont pas suffisamment complexes, sur un appareil qui est connecté en permanence à Internet.

Les menaces plus difficiles à éviter sont celles qui exploitent des vulnérabilités connues sur les appareils. Les objets connectés, en particulier ceux de génération plus ancienne, sont susceptibles de présenter des failles de sécurité non corrigées dont peuvent se servir les cybercriminels pour obtenir un accès non autorisé à un réseau domestique ou d’entreprise.

Évolution des menaces dans le monde (prévisions 2021)

Nul ne saurait prédire l’avenir avec certitude, surtout lorsque l’on sait à quel point les auteurs de malwares peuvent être créatifs et s’adapter rapidement. Quoi qu’il en soit, voici nos hypothèses sur l’évolution des menaces dans le monde en 2021.

L’un des grands défis est l’abandon des malwares PE traditionnels au profit des fichiers non-PE et des attaques non basées sur des fichiers. Les attaques sans fichiers sont des moyens d’infecter un appareil rien qu’avec l’exécution dans la mémoire du malware. Aucun fichier « physique » n’a besoin d’être téléchargé, ce qui fait que les moteurs antivirus ont beaucoup plus de mal à les détecter.

Un autre sujet, non abordé encore dans ce rapport, concerne les exploits. Chaque année, le nombre de failles détectées dans des applications courantes bat des records.Les logiciels que nous utilisons sont de plus en plus complexes et le monde est plus connecté que jamais : une aubaine pour les chasseurs de failles qui cherchent à profiter de ces nouvelles vulnérabilités. Évidemment, tous les chasseurs de vulnérabilités ne sont pas forcément des auteurs de malwares, mais nous pensons que davantage de vulnérabilités seront exploitées en 2021.

Le monde des menaces évolue également au niveau organisationnel : de plus en plus de pirates utilisent des outils et des malwares qu’ils n’ont pas créés eux-mêmes mais qu’ils ont obtenus ou achetés à d’autres personnes.Il faut donc distinguer les deux entités : « pirates » et « auteurs de malwares » au sein du même secteur. Bien entendu, nous nous attendons à ce que certains groupes ainsi que les agences gouvernementales gardent leurs créations pour eux et ne les utilisent que pour des attaques très ciblées contre des objets à forte priorité, par ex. en concevant et en utilisant leurs propres APT (Advanced Persistent Threats).

Résumé

La pandémie a considérablement modifié le paysage des logiciels malveillants en 2020. On a en effet observé de manière concomitante avec la première, puis la deuxième vague de COVID-19, une très forte hausse d'attaques. L'année 2020 a aussi vu la prévalence accrue des menaces en ligne ciblant directement les données de connexion des utilisateurs. Tout particulièrement dans l'environnement Android, les cybercriminels ont exploité des mots-clés tels que « corona » et « COVID-19 » pour piéger les utilisateurs les moins avertis, ou encore cacher des logiciels espions dans des applications d'apparence utile du type « Corona-Apps.apk ».

Tant que la pandémie sera active, les auteurs de logiciels malveillants continueront d'exploiter cette tragédie mondiale. Les campagnes malveillantes liées à la COVID vont se poursuivre en 2021 et les utilisateurs sont donc appelés à faire preuve de la plus grande vigilance avant de cliquer sur des liens ou d'installer des applications quelconques. Bien que les menaces Android se concentrent principalement sur certaines régions d'Afrique ou d'Amérique du sud, les utilisateurs Android en Europe et aux États-Unis doivent rester sur leurs gardes.

Et macOS n'est plus à considérer davantage à l'abri des malwares depuis la recrudescence de logiciels malveillants macOS en 2020. Les auteurs de logiciels malveillants se concentrent là aussi davantage sur les États-Unis, 1er marché Mac au monde, mais le niveau de menace reste relativement élevé pour l'Europe occidentale.

La situation s'est également corsée en 2020 sur le marché de l'IdO. La manipulation directe des utilisateurs n'étant dans ce contexte pas possible comme sous Windows ou Android, les assaillants exploitent les vulnérabilités non corrigées des appareils. C'est pourquoi les utilisateurs sont invités à régulièrement mettre à jour les micrologiciels de leurs appareils et soumettre leurs équipements de la maison connectée à des contrôles de sécurité.

De manière générale, les auteurs de logiciels malveillants s'adaptent très rapidement. La moindre faille révélée et non corrigée dans un logiciel ou un appareil est aussitôt exploitée et de nouvelles campagnes malveillantes voient le jour continuellement. Et comme les logiciels malveillants sont désormais vendus avec des modes d'emploi, même les non-initiés s'improvisent assaillants, décuplant encore davantage le nombre d'acteurs potentiellement impliqués.