Il rapporto annuale di Avira sulle minacce informatiche nel 2020

Il 2020 è stato un anno eccezionale sotto molti aspetti. Il panorama globale delle minacce ha subito un notevole impatto, con i criminali informatici che hanno sfruttato la COVID-19 come elemento centrale per le loro campagne di phishing.

Il malware di Windows è ancora la forza dominante, ma la quantità di minacce indipendenti dalle piattaforme aumenta di mese in mese. Sia i malware OSX che quelli Android si sono affermati nei rispettivi ambienti e ciascuno presenta una combinazione unica di categorie di minacce.

Le nostre mappe termiche delle minacce mostrano inoltre evidenti differenze geografiche nella diffusione di ciascun tipo di malware, con alcune nazioni e regioni più inclini a essere attaccate rispetto ad altre.

Panoramica mondiale del 2020 e confronto con il 2019

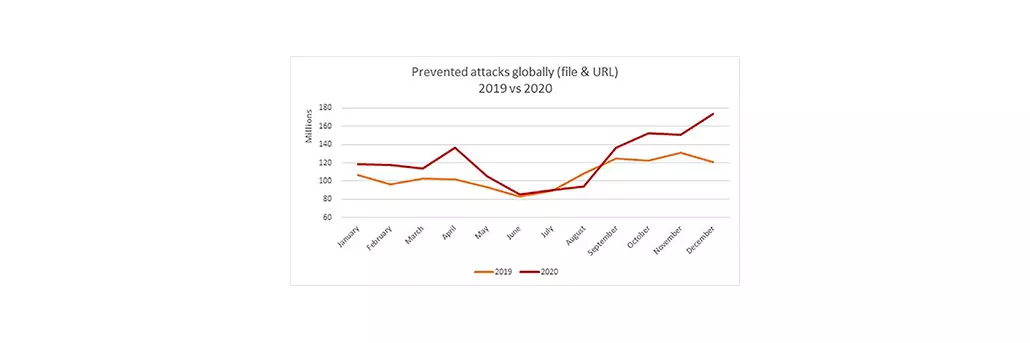

Solo un mese del 2020 ha avuto un volume complessivo di attacchi nettamente inferiore rispetto al 2019: agosto. L'aumento maggiore può essere individuato all'inizio dell'anno, con un picco considerevole in aprile, oltre agli ultimi periodi dell'anno a partire all'incirca da settembre. La situazione dovuta alla COVID-19 è stata certamente un fattore trainante per i numeri di inizio anno, ma l'attività sembra essersi stabilizzata intorno a giugno.

Rispetto al 2019, la quantità di minacce evitate a livello globale è aumentata di circa il 15% e soprattutto i primi mesi del 2020 hanno avuto il maggiore impatto su questa cifra.

Nell'ultimo anno abbiamo registrato il numero più alto di sempre di minacce malware uniche.

Il nostro database è cresciuto da 556 milioni nel 2019 a 652 milioni di minacce stimate alla fine del 2020, il che significa che circa il 17% di tutte le minacce riscontrate da Avira e dai suoi clienti è stato rilevato negli ultimi 12 mesi. Anche se questi numeri non ci rivelano quante minacce si possono effettivamente incontrare, tracciano però un quadro chiaro del fatto che gli autori di malware di tutto il mondo stanno producendo un flusso quasi infinito di malware.

Diamo un'occhiata a quali tipi di attacchi sono stati bloccati da Avira nel 2020. Questi dati includono tutte le piattaforme (Windows, macOS e Android) e mostrano in quali paesi abbiamo riscontrato un maggior numero di attacchi dannosi agli utenti e ai loro dispositivi. I paesi visualizzati in rosso sono quelli con un tasso di attacchi più elevato, quindi più chiaro è il colore, meno probabilità ci sono che un utente in quel paese sia stato attaccato da malware.

Minacce web

I blocchi di URL e il phishing costituiscono la percentuale maggiore in questa categoria.

Un blocco di URL si verifica quando l'antivirus entra in azione nel caso in cui l'utente acceda accidentalmente a una pagina infetta. In genere, queste pagine di phishing imitano banche o servizi web popolari come PayPal o eBay. Una volta che l'ignaro utente ha digitato il suo nome utente e password, solitamente la pagina lo reindirizza alla pagina web ebay.com o paypal.com vera e propria, facendo credere alla vittima di aver sbagliato a digitare. Questo fa sì che gli account vengano spesso compromessi senza che gli utenti se ne accorgano, motivo per cui ancora oggi si può affermare che l'online banking non è sicuro.

Questa categoria dipende fortemente dalle campagne di phishing attive, come le email di phishing che indirizzano l'utente verso una falsa pagina di login, e le cifre possono oscillare enormemente tra alcune settimane e altre.

Minacce web per paese

La nostra mappa termica dipinge un quadro chiaro: nei paesi del nord la probabilità di imbattersi in una pagina web dannosa è molto più elevata che nei paesi dell'emisfero meridionale. Tuttavia, questo non impedisce all'India di piazzarsi nuovamente vicino alla cima alla classifica, insieme a Singapore, Danimarca e Stati Uniti (rischio altissimo di attacchi web). Seguono i paesi scandinavi, le isole britanniche e il Belgio.

Nella zona medio-alta troviamo l'Europa centrale con la regione DACH, la Francia, l'Italia e la Spagna (livello delle minacce elevato).

Il livello più basso di blocco degli URL è stato registrato in Nord Africa e nella regione dell'Asia occidentale (livello delle minacce medio-basso).

Le minacce Android più importanti del 2020

Il 2020 ha visto un aumento del 35% dei rilevamenti complessivi di banker Android, il che può essere facilmente spiegato con l'aumento delle attività di online banking su dispositivi mobili durante l'anno.

Ecco le minacce più importanti che hanno definito la scena dei malware per Android nel 2020:

Applicazioni a tema COVID-19

Come accennato in precedenza, con l'inizio della pandemia di COVID-19, gli autori di malware hanno creato strategie di ogni tipo per sfruttare la paura e il desiderio di conoscenza degli utenti. Un esempio è una variante del trojan bancario Cerberus, comunemente chiamato "Corona-Apps.apk", che utilizza tattiche di phishing e l'analogia con il nome del virus per ingannare gli utenti e indurli a installarlo nello smartphone.

"Da molto tempo gli autori di malware usano trucchi psicologici per attirare utenti ignari. Attualmente ci troviamo in una situazione in cui molte persone cercano risposte e sono preoccupate a causa della COVID-19. Gli autori di malware stanno sfruttando espressamente questa incertezza", spiega Alexander Vukcevic, responsabile di Avira Protection Labs.

Stalkerware

Le applicazioni rilevate come stalkerware (note anche come spouseware) sono un sottogruppo della categoria di malware spyware e possono compromettere la privacy dell'utente e la sicurezza del sistema locale. L'app può essere installata senza che il proprietario ne sia a conoscenza o abbia dato il suo consenso e viene utilizzata per spiare e monitorare segretamente le informazioni personali della vittima: immagini, video, messaggi, dati di localizzazione.

A causa della crescente attività di applicazioni stalkerware in ambiente Android, Avira si è unita alla Coalition against Stalkerware (Coalizione contro gli stalkerware) per aiutare a combattere questa minaccia. Maggiori dettagli sull'argomento e un'analisi di una tipica applicazione stalkerware sono disponibili in questo articolo.

Trojan bancari Android

I troiani bancari hanno sempre giocato un ruolo importante nella scena del malware per Android, e quest'anno non ha fatto eccezione. Oltre a sfruttare la COVID-19 come travestimento, i trojan bancari adottano anche il loro approccio classico: si camuffano da applicazioni di utilizzo comune, richiedono autorizzazioni insolite e tentano di rubare i dati delle carte di credito.

Minacce Android per paese

La pandemia ha accresciuto il desiderio di informarsi dei cittadini, che sono caduti vittime di ogni tipo di tattica creata dagli autori di malware per Android: si tratta per lo più di applicazioni che sostengono di comunicare all'utente se è stato infettato o meno o semplicemente includono nel nome dell'app parole chiave specifiche legate al coronavirus ("corona", "covid", ecc.).

Sulla nostra mappa termica globale notiamo un'altra tendenza differente rispetto al passato. Le minacce Android sono più frequenti in Iran, Algeria, India o Pakistan (livello di minaccia Android molto elevato), mentre in Giappone, Canada o Finlandia (livello di minaccia Android medio) gli utenti sono esposti a un numero di attacchi sensibilmente inferiore. Tuttavia, la quantità complessiva è in qualche modo equilibrata, e ciò significa che solo pochi paesi hanno un livello di minacce significativamente più alto o più basso della media.

Minacce macOS

Spesso si pensa che macOS sia esente da malware. C'è stato certamente un tempo in cui questo era vero, ma con l'attuale tasso di adozione dell'ambiente macOS gli autori di malware hanno da tempo trovato il modo di penetrare nei sistemi OSX.

Gli adware e le PUA rappresentano oltre la metà di tutti i rilevamenti per macOS di quest'anno.

Fare in modo che il software risulti in qualche modo legittimo è il modo più semplice per superare i filtri che Apple ha messo in atto, mentre continua a generare entrate attraverso lo spam pubblicitario sul sistema infetto. Oltre a questo, ci sono naturalmente anche malware più classici, come screen-locker o stealer.

Alcune applicazioni dannose, distribuite tramite pacchetti di installazione, spam o falsi aggiornamenti di Adobe Flash Player, mostrano una combinazione di più comportamenti potenzialmente indesiderati, come la pubblicità invadente e la modifica del motore di ricerca predefinito dell'utente (che può causare problemi di privacy all'utente).

Gli attacchi basati su script e Office sono molto comuni su macOS e costituiscono il 21,5% del totale.

Gli attacchi basati su script e Office sono di solito infettori di primo livello, il che significa che scaricano il carico utile effettivo dopo essere riusciti a infiltrarsi in un sistema.

Minacce macOS per paese

Per quanto riguarda l'ambiente macOS, la situazione è completamente diversa da quella dei sistemi Android: qui vediamo infatti la mappa divisa a metà. Da un lato i paesi con un rischio di infezione da elevato a molto elevato, mentre dall'altro i paesi con un numero basso o molto basso di attacchi registrati.

Chiaramente, gli autori di malware OSX e i distributori di adware si stanno concentrando sui mercati con il più alto tasso di adozione di dispositivi Apple, con gli Stati Uniti in cima alla lista (minaccia OSX molto alta), seguiti da Canada, Europa occidentale, Australia e Giappone (minaccia OSX da alta a molto alta).

Sono pochissimi i paesi che si trovano in una "via di mezzo": ne sono un esempio l'Italia e la Cina, con cifre ancora alte, ma notevolmente inferiori a quelle sopra citate. Il Sud America, l'Africa e l'Asia non sono, salvo alcune eccezioni, un bersaglio comune per gli attacchi malware basati su macOS.

Minacce IoT

Anche il panorama delle minacce IoT continua a crescere nel 2020. Dal momento che sempre più persone restano a casa, aumenta anche la quantità di dispositivi intelligenti acquistati e installati, che sono costantemente collegati al web. Sebbene la maggior parte di questi dispositivi possa essere considerata sicura, ce ne sono anche svariate decine di vulnerabili a causa di lacune di sicurezza nelle configurazioni hardware e software.

Poiché di solito non vi è alcun coinvolgimento degli utenti, che potrebbero essere indotti con l'inganno a installare malware, come nel caso di un'app adware o un'email di phishing, le minacce dell'Internet degli oggetti concentrano i loro sforzi su questi due vettori di infezione:

- Sfruttamento delle vulnerabilità legate all'esecuzione del codice in modalità remota

- Appropriazione delle credenziali tramite attacchi di forza bruta

La seconda opzione è particolarmente tragica, poiché dipende solo da password standard invariate o da password non abbastanza efficaci per dispositivi che sono spesso connessi a Internet in modo permanente.

Più difficili da evitare sono quelle minacce che sfruttano le vulnerabilità note nei dispositivi. In particolare, i dispositivi IoT più vecchi sono soggetti a vulnerabilità di sicurezza non risolte, che i criminali informatici possono utilizzare per penetrare illegalmente nelle reti domestiche o aziendali.

Evoluzione del panorama delle minacce (previsioni per il 2021)

Prevedere il futuro non è un'impresa facile, soprattutto se si considera la rapida adattabilità e creatività di alcuni autori di malware. Ciononostante, vediamo quali sono le nostre previsioni sull'evoluzione del panorama delle minacce nel 2021.

Un argomento importante è il passaggio dal tradizionale malware PE all'utilizzo di file non PE e attacchi fileless. Gli attacchi fileless sono tecniche per infettare un dispositivo solo con l'esecuzione in memoria del malware: non viene scaricato nessun file "fisico", il che rende più difficile il rilevamento per i tradizionali motori antivirus.

Un altro argomento che non abbiamo ancora trattato in questa relazione sono gli exploit. Ogni anno supera il precedente in quanto a lacune di sicurezza rilevate nelle applicazioni comuni.I software che utilizziamo diventano sempre più complessi e il mondo non è mai stato così connesso come al giorno d'oggi: ciò apre la strada agli avidi cacciatori di exploit in cerca di nuove vulnerabilità. Naturalmente, non tutti sono autori di malware (per fortuna!), ma prevediamo che nel 2021 le vulnerabilità sfruttate saranno più numerose che mai.

Assistiamo anche a un cambiamento di tipo organizzativo, che vede sempre più hacker utilizzare strumenti e malware non scritti da loro stessi, ma resi disponibili o acquistati da altri attori di minacce. Questo divide ulteriormente le due categorie "hacker" e "autori di malware" in gruppi di persone separati all'interno dello stesso business. Naturalmente ci aspettiamo che determinati gruppi e agenzie governative tengano per sé le proprie creazioni e le utilizzino solo per attacchi molto mirati contro oggetti ad alta priorità, ad esempio scrivendo e utilizzando le proprie APT (Advanced Persistent Threats).

Riepilogo

La pandemia ha inciso notevolmente sul panorama dei malware del 2020. Sia nella prima che nella seconda ondata dell'emergenza Covid-19 si è registrato un notevole aumento di attacchi dannosi. Nel 2020 abbiamo inoltre rilevato un maggior numero di minacce online mirate ad impossessarsi dei dati di accesso degli utenti. Soprattutto in ambiente Android, i cybercriminali hanno utilizzato parole chiave come "Corona" e "COVID-19" per adescare gli utenti incauti e hanno nascosto software di spionaggio in app apparentemente utili come "App Immuni.apk".

Finché durerà la pandemia, gli autori di malware continueranno ad approfittarsi di questa tragedia globale. Pertanto anche nel 2021 gli utenti dovranno salvaguardarsi dalle campagne di malware legate all'emergenza Corona e prestare particolare attenzione prima di cliccare su link e di installare app sullo smartphone. Sebbene le minacce Android siano state incentrate soprattutto su determinati paesi quali Africa o Sudamerica, anche gli utenti Android in Europa devono stare sempre all'erta.

L'ipotesi che macOS non sia interessato dai malware è confutata dall'aumento dei malware che hanno colpito macOS nel 2020. Pur essendo vero che gli autori di malware si concentrano sugli Stati Uniti, il mercato Mac numero uno, anche nell'Europa occidentale il livello di minaccia resta comunque relativamente alto.

Nel 2020 le minacce ai dispositivi IoT hanno continuato a crescere. Non potendo manipolare direttamente gli utenti, come negli attacchi sferrati tramite Windows o Android, gli aggressori si concentrano sulle vulnerabilità senza patch presenti nei dispositivi. Gli utenti devono pertanto aggiornare regolarmente il firmware dei propri dispositivi e sottoporre i sistemi domotici della propria casa intelligente a controlli di sicurezza.

Complessivamente, si può affermare che gli autori di malware si adattano rapidamente, sfruttano tempestivamente software o dispositivi senza patch e sviluppano costantemente nuove campagne di malware. Poiché il malware ormai viene venduto come pacchetto completo comprensivo di istruzioni per l'uso, anche gli utenti inesperti possono facilmente trasformarsi in pirati informatici e contribuire così a un ulteriore aumento dei potenziali aggressori.